GmailやAmazonでは「HTMLにプレーンテキストでパスワードが保存されている」とセキュリティ研究者が警告

ブラウザのテキスト入力フィールドに関する脆弱(ぜいじゃく)性の分析により、大手企業や官公庁のサイトのHTMLソースコードに平文でパスワードが保存されていることが判明しました。問題を発見した専門家らは、試しに機密データを抜き取れるテスト用の拡張機能を作成したところ、いとも簡単にChromeウェブストアにアップロードできたと報告しています。

[2308.16321] Exposing and Addressing Security Vulnerabilities in Browser Text Input Fields

https://arxiv.org/abs/2308.16321

Chrome extensions can steal plaintext passwords from websites

https://www.bleepingcomputer.com/news/security/chrome-extensions-can-steal-plaintext-passwords-from-websites/

ウィスコンシン大学マディソン校のアスミット・ナヤック氏らは、プレプリントサーバー・arXivで公開した論文の中で、「ブラウザの拡張機能を支えている粒度の粗い権限モデルが、最小権限の原則と完全な仲介の原則に反していることが明らかになりました」と述べて、Chromeなどのブラウザで横行している不必要な権限の要求や、セキュリティの適用の不徹底が脆弱性をもたらしていると指摘しました。

研究チームによると、今回特定された不具合は拡張機能がウェブページの内部コードにアクセスする方法に起因しているとのこと。多くのサイトは、HTMLなどで記述されたドキュメントをプログラムで操作できるようにするドキュメントオブジェクトモデル(DOM)という仕組みで動作していますが、拡張機能がこのDOMツリーに無制限にアクセスできてしまう問題により、ソースコード内にある機密データが容易に抜き出せるようになっていると研究チームは説明しています。

Googleは2023年に「マニフェスト V3」という仕様をChromeに導入し、拡張機能がアクセス可能な情報の種類に厳しい制限をかけましたが、マニフェスト V3は拡張機能とウェブページの間にセキュリティ境界をもうけていないため、問題の解消には至っていません。

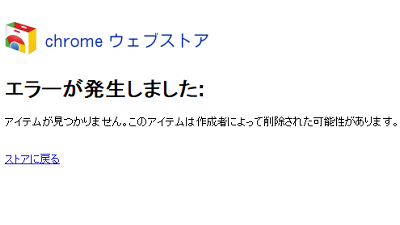

研究チームは、Chromeウェブストアによる拡張機能のチェック機能をテストするため、GPTベースのアシスタントであると装って概念実証用の拡張機能をアップロードしました。この拡張機能には、HTMLソースコードを読み取ってからユーザーが入力したパスワードを抽出する機能が仕込まれていましたが、明らかに悪意あるコードは含まれておらず、マニフェスト V3にも準拠していたため何の問題もなくレビューに合格し、承認されてしまったとのこと。なお、研究チームは実害が発生しないように拡張機能を「非公開」に設定しており、承認後は直ちに削除しました。

研究チームは、パスワード入力フィールドに直接アクセスできる拡張機能を190個特定しており、その中にはダウンロード数が10万回を超える人気の拡張機能もありました。また、この脆弱性を悪用できる権限を持っている拡張機能が全体の12.5%に当たる約1万7300個あることも確認しています。

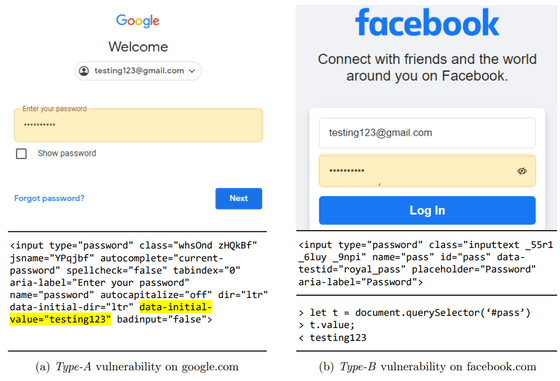

さらに深刻なことに、研究チームは利用者数の多い大手サイトや政府系サイトなど多くのサイトが、ユーザーのパスワードをプレーンテキスト形式で保存していることを突き止めました。

問題が発見された主なサイトは以下の通り。

・Amazon(amazon.com):セキュリティコードを含むクレジットカード情報と郵便番号がページのソースコード上に平文形式で表示される

・Gmail(gmail.com):HTMLソースコード上に平文パスワードが保存されている

・Cloudflare(Cloudflare.com):同上

・Facebook(facebook.com):DOM API経由でユーザー入力を抽出可能

・シティバンク銀行(citibank.com):同上

・アメリカ内国歳入庁(irs.gov):社会保障番号(SSN)がウェブページのソースコード上に平文形式で表示される

以下は、実際にログインIDやパスワードを抜き出している様子です。

研究チームは論文に「GoogleやAmazonなどの主要なオンラインマーケットプレイスは、クレジットカード入力フィールドに対していかなる保護も実装していません。これらのウェブサイトの規模と取引量を考慮すると、これらのウェブサイトが保護されていないことが特に懸念されます」と記しました。

この発表を受けて、Amazonの広報担当者は「ブラウザと拡張機能の開発者には、セキュリティのベストプラクティスを活用して、サービスを利用する顧客をさらに保護することを推奨します」とのコメントを発表しました。また、Googleの広報担当者は問題を調査中だと述べました。

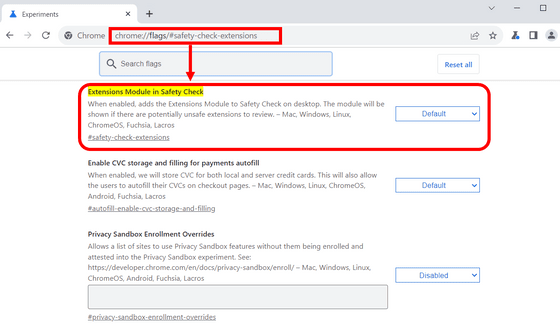

なお、GoogleはChromeにインストールされている拡張機能がウェブストアから削除されたり、マルウェアが含まれていることが判明したりした際に、そのことをユーザーに警告する機能の導入を進めています。この機能はChrome 117で正式に実装される予定ですが、IT系ニュースサイトのBleepingComputerによると、記事作成時点で最新のChrome 116でもアドレスバーに「chrome://flags/#safety-check-extensions」と入力することで有効化することができるとのことです。

・関連記事

なぜ拡張機能にマルウェアが仕込まれる問題が後を絶たないのか? - GIGAZINE

悪意あるコードが仕込まれたChrome拡張機能が大量に発見される - GIGAZINE

Chromeの人気拡張機能に「不正なアフィリエイトを挿入するコード」が仕込まれていることが判明 - GIGAZINE

500個ものChrome拡張機能が個人情報を盗んでいたことが判明、被害者は170万人を超える - GIGAZINE

Google Chromeの複数の拡張機能で個人情報の窃取が行われていたことが判明、該当する拡張機能の総DL数は3300万回 - GIGAZINE

・関連コンテンツ