MicrosoftやGitHubがオープンソースのソフトウェア「GNU Multi-Precision Library」のサーバーにDDoS攻撃を仕掛けているとして炎上

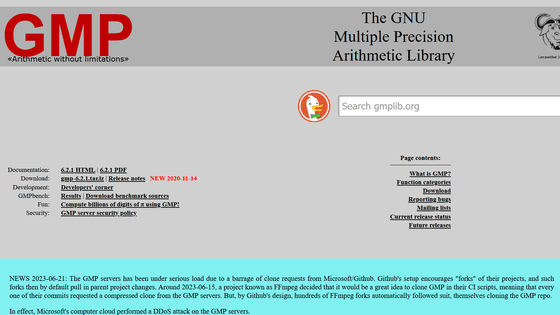

符合付き整数や有理数、浮動小数点数を扱う任意精度演算ライブラリで、オープンソースソフトウェアのGNU Multi-Precision Library(GMP)が、2023年6月16日にMicrosoftが保有する数百ものIPアドレスからDDoS攻撃を受けていると報告しました。Microsoftとその傘下のGitHubによる調査の結果、GitHubのユーザーがFFmpeg-Buildsのスクリプトを書き換えたことが原因であることが明らかになっています。

The GNU MP Bignum Library

https://gmplib.org/

Microsoft's GitHub 'DDoSes' open source GMP project • The Register

https://www.theregister.com/2023/06/28/microsofts_github_gmp_project/

2023年6月16日にGMPの開発者の一人であるトルビョルン・グランルンドは「GMPのサーバーは現在、Microsoftが保有する数百のIPアドレスによる攻撃を受けています」と報告。また「これがMicrosoftによる悪意を持った攻撃なのか、何らかの間違いなのか、あるいはクラウドの顧客が攻撃を行っているのかについては分かりません。この攻撃はGMPのリポジトリを標的としており、同一のリクエストが何千件も集中しています。送信されたリクエストは、システムに対する負荷が高くなるように巧妙に選ばれています」と述べています。

GMPに対するDDoS攻撃に対する緊急対応として、グランルンド氏は「MicrosoftのすべてのIPアドレスからのアクセスをファイアウォールで遮断しています」と報告していました。

この報告を受け、2023年6月17日にMicrosoft傘下のGitHubで脅威調査や運用担当ディレクターを務めるマイク・ブラッカー氏が調査を行ったところ、GitHub アクションワークフローがリポジトリのクローンを作成し、700回以上にわたってフォークしていることが判明しました。ブラッカー氏は「MicrosoftとGitHubがこの問題を調査した結果、あるGitHubユーザーがFFmpeg-Builds内のスクリプトを更新し、GMPからコンテンツを収集していることが明らかになりました」と述べています。

またブラッカー氏は「このビルドは100個の異なるタイプのコンピューターやアーキテクチャ上で、並列同時テストを実行するように設定されていました。そのため、GMPに殺到した大量のトラフィックは悪質なものではありません。しかし、GMPのサーバーには限界があり、同時多発的なリクエストの送信に耐えられなかったようです」と報告しています。

しかしグランルンド氏は「リクエストの送信にサーバーが耐えられなかった」というブラッカー氏の指摘に対して「私たちのマシンは非常に強力で、多くのコアとRAMを備えたデータセンター級のマシンです」「今回の攻撃はインターネット上のサーバーの正当な使い方ではありません。あなたの指摘はこのような行為に対応するために、もっと強力なサーバーを用意すべきだという、私たちの落ち度を示唆しているように感じます」と反論しています。

また、グランルンド氏によると、20個ほどのMicrosoftが保有するIPアドレスから、何万件ものリクエストがGMPのサーバーに送信されてきたとのこと。リクエストの多くはコンテンツを圧縮するためにサーバーを必要とするリポジトリのクローンを作成するコマンドで構成されていました。1回のリクエストにつき要求された圧縮データの総量は約8GBで、サーバーが圧縮するためにはその何倍ものデータ量が必要でした。

さらにグランルンド氏によると、2023年6月17日の時点でもサーバーに大量のトラフィックが送信され続けており、GMPでは引き続きMicrosoftのIPアドレスをブロックすることで対処していたとのこと。

これを受けてFFmpeg-Buildsの開発者であるBtbN氏は、リポジトリをフォークする開発者に対してワークフロースクリプトを調整するように警告するコミットを公開しました。

公開されたコミットでは、「何百、何千もの並列ビルドが外部インフラに膨大な量のトラフィックを送信する可能性があります」として、リポジトリをフォークして独自のビルドを作成する場合に、ビルド時間を可能な限り分散させるため、スケジュールされたcrontabの時間をランダムにすることが求められています。

しかし、問題が最初に報告されてから1週間が経ってもGMPにおける過剰なトラフィックは依然として問題となっており、GMPのウェブページには「GMPのサーバーは完全に復旧しましたが、これはMicrosoftのIPアドレスをすべてファイアウォールに追加した結果です」と記されています。また、「私たちはMicrosoftやGitHubに対してこのような対策を取った最初のプロジェクトではないことを理解しています」と残されています。

グランルンド氏はMicrosoftやGitHubの対応に対して「ブラッカー氏からは一度しか連絡がありませんでした」と不満をあらわにしています。また「これまで私たちはGMPのサーバーにアクセスできないように、約40個のMicrosoftのIPアドレスをブロックしました」と報告しています。

さらに「最初の発生から1週間が経過してもなお同じIPアドレスからの集中的なトラフィックは続いていますが、ファイアウォールでブロックしているため、トラフィックによる負荷の影響はほとんどありません」と述べています。加えて「MicrosoftやGitHubがGMPにアクセスできなったとしても、私は気にとめません。彼らはGMPのような小さなサイトをバッシングしても非難されないと思っているようです」とMicrosoftやGitHubの対応を批判しています。

GMPに対する大量のトラフィックやグランルンド氏の発言に対して、記事作成時点でGitHubはコメントを発表していません。

・関連記事

AWSが2.3TbpsものDDoS攻撃を受けていたことが判明 - GIGAZINE

「ディアブロ IV」がDDoS攻撃で12時間近くプレイできない状況に陥る - GIGAZINE

Cloudflareが嫌がらせ特化型掲示板「Kiwi Farms」をブロック、LGBT差別が人命の危機に発展することを考慮 - GIGAZINE

「史上類を見ないレベル」のDDoS攻撃を実行可能と評されるマルウェア「Mirai」を10代の少年3人が構築した経緯とは? - GIGAZINE

VPNアプリ「Swing VPN」が利用者をひっそりとDDoS攻撃に加担させていたことが判明 - GIGAZINE

・関連コンテンツ