病院のランサムウェア事件、ロシア系犯人を直撃取材 払っていないはずの「身代金」を支払ったのは誰なのか

10月31日、大阪市住吉区にある総合病院「大阪急性期・総合医療センター」がランサムウェア(身代金要求型ウィルス)攻撃を受けたことがニュースになっている。

この件を見ていく上では、昨年末に起きた徳島の病院へのサイバー攻撃を教訓として見るべきだろう。なぜなら、攻撃者側は、病院に攻撃したという自覚がないこともあるからだ。さらに身代金の支払いも、きちんと議論すべき時に来ている。

2021年10月3日、徳島県つるぎ町立半田病院が、ロシアのサイバー犯罪集団である「LockBit2.0」(以下、LockBit)によるランサムウェアによるサイバー攻撃を受けた。病院内の電子カルテを含む様々なシステムが動かなくなり、緊急患者の受け入れも断念することになった。

そして2カ月以上にわたって、半田病院は病院機能が麻痺し、通常通りに診療ができない事態に。日本では、政府が身代金の支払いをしないよう指導しているため、公立病院である半田病院も身代金を払わないと決定した。そうなるとデータの暗号を解除することは不可能なため、その代わりに病院側は、2億円ほどの費用をかけて、カルテなどのデータを業者などの協力で独自に復元したと報じられている。

半田病院は、2022年1月に有識者委員会を立ち上げ、この顛末についての調査を行った。そして2022年6月7日に「徳島県つるぎ町立半田病院 コンピュータウイルス感染事案 有識者会議調査報告書」を一般に公開した。

しかし、である。この報告書の内容は、セキュリティ関係者らを困惑させた。というのも、ランサムウェアの身代金を払って暗号解除のための鍵を受け取っていないにもかかわらず、「データを復元できた」と、まとめているからだ。

「LockBit」によるランサムウェアの暗号を解除してデータを復元するのは、技術的に不可能である。しかし、報告書ではIT業者の「B社」という会社がデータを復元したとし、B社が「何かしらの方法で修復に必要な手段を入手し、データの復元を行った可能性がある」とも指摘している。

いったいどういうことなのか。

■ LockBitとやり取りすること数カ月

筆者もこの件には関心を寄せていたので、実は以前から、この「LockBit」の幹部に独自で接触し、取材を行ってきた。先方が指定してきた暗号化通信のできるメッセージングアプリを使って、やり取りをしてきたのである。

世界的に有名な「LockBit2.0」は現在、自ら「LockBit3.0」と名称変更している。最近も日本を含む世界各地で、数多く攻撃を行っているのが確認されている。ダーク(闇)ウェブに公式ブログを公開し、ランサムウェアで攻撃を行った企業などを公開し、身代金の支払いまでのカウントダウンをしている。さらに、身代金を払わなかった企業のデータも公開する。

この幹部は「LockBitSupp」というアカウントを使っている。組織内でも、ランサムウェアの暗号を解除できる「復号鍵」を所有して管理しているのはこの幹部だけだという。しばらくやり取りをしていて受けた印象では、この幹部は「話せる人物」だった。もちろんサイバー攻撃で荒稼ぎをしている犯罪者であることは間違いないが、やり取りにもきちんと応えてくるし、話も一貫性がある。

またこの幹部は、「自分は中国に住んでいる」「中国なら金を払えば検閲も関係ない」などと述べ、さらに「俺の正体を突き止めたら100万ドルやるよ」などと軽口も叩いている。

■ 半田病院を攻撃したことを知らなかった

筆者はこの幹部に、「なぜ半田病院を襲ったのか」と聞いた。すると「なぜそんなことを聞くのか?」と逆に質問をしてきた。そこで半田病院の暗号が解除された話を伝えると、この幹部は、過去のメッセージのやり取りを転送してきて、こう返事をした。

「半田から接触があったので、半田病院の暗号を解除する復号鍵を無料で提供した」

無料で提供? 有識者会議調査報告書にもそんなことは一言も書かれていないし、病院もそんなコメントはしていない。

どういうことか。さらにやり取りをしていくと、その意味がわかった。

半田病院がデータを復元して診療を再開したのは1月4日だ。しかし、1月26日に、何者かが「LockBit」に接触をしてきたという。その人物は日本からメッセージしていると自己紹介し、半田病院に言及した。そこで初めて、この「LockBit」の幹部は、自分の組織が日本の半田病院にランサムウェア攻撃を行っていたことを知ったのだという。

「LockBit」が言うには、そもそも「LockBit」は、「ランサムウェア攻撃のターゲットから病院は外している」とし、筆者にも「病院を攻撃してすまない。われわれは企業しか攻撃しない。病院を攻撃したことは知らなかったのだ」と、謝罪をした。

ではなぜ、「LockBit」の幹部が、自分の組織が行っているランサムウェア攻撃について知らなかったのか。

「LockBit」は組織化された犯罪集団である。この幹部によると、「Affiliate(アフィリエイト)」と呼ばれる協力者が百人ほどいるという。アフィリエイトは、「LockBit」からランサムウェアを提供され、それで攻撃を行い、獲得した身代金からパーセンテージで報酬を得るのだ。

半田病院については、「LockBit」のアフィリエイトが勝手に攻撃を行っていた。それについて、幹部は知らされていなかった。その上で、幹部は「二度と病院は攻撃しない」とも主張した。今後、どこかの病院がアフィリエイトによって攻撃されたら、無料で復号鍵を渡す意思も示している。

■ 3万ドル支払いまでのやり取り

しかし、有識者会議調査報告書によれば、データの復元は12月末までに終わっている。ということは、幹部が復号鍵を無料で渡した時点で、すでに半田病院のデータ復元は完了していたことになる。

実は、セキュリティ関係者や一部メディアでは、春頃からこの話が一人歩きをしていた。どうも「B社が無料で復号鍵を『LockBit』から入手していたらしい」と。だからこそ、解除が不可能なランサムウェアに感染したネットワークからデータを復元できたのだ、と。さらにその報酬として7000万円を受け取っていたという話もささやかれていた。

こういう顛末から、その真相を突き止めようと、筆者は「LockBit」に改めて質問を続けた。何度もやり取りをしている中で、10月に入ってから、筆者のところに「LockBit」から、あるメッセージが届いた。ここからさらに、話は思わぬ方向に展開する。

メッセージにはこう書かれていた。

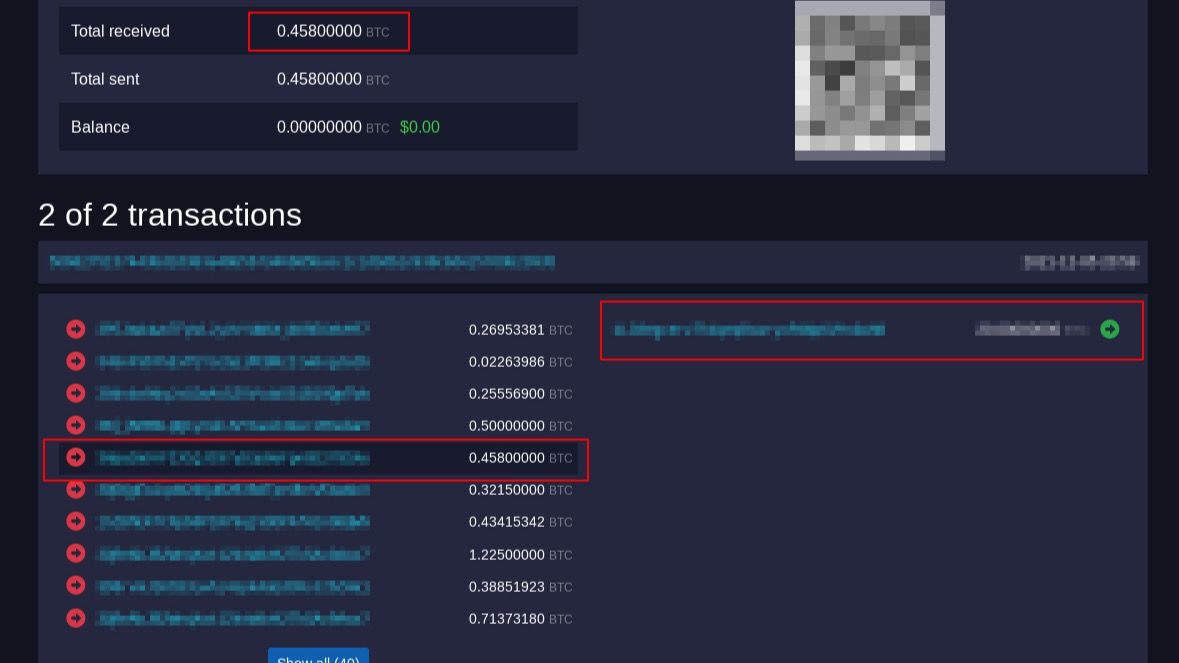

「過去のやり取りをさかのぼって見ていたら、アフィリエイトが2021年11月半ばに『$30k(3万ドルの意味)』で半田に暗号解除の鍵を渡した記録が出てきた」

要するに、何者かが、病院が混乱の真っ只中にあった11月の段階で鍵を購入していたことが判明したのだ。筆者の感触では、「LockBit」がここで嘘を言う動機はないだろう。そもそもこれまでのやり取りから、この幹部は、こういう嘘をつくタイプではない印象を受けていた。

アフィリエイトと、交渉に当たった病院側の人物のやり取りをここで紹介しよう。やり取りは長いものなので、ここでは一部を掲載する。

11月5日

半田病院側からのメッセージ(以下、病院側): われわれは、顧客の暗号化されたデータを復元し、その費用を受け取っている代理人です。いくらお支払いすればいいか教えてください。

11月5日

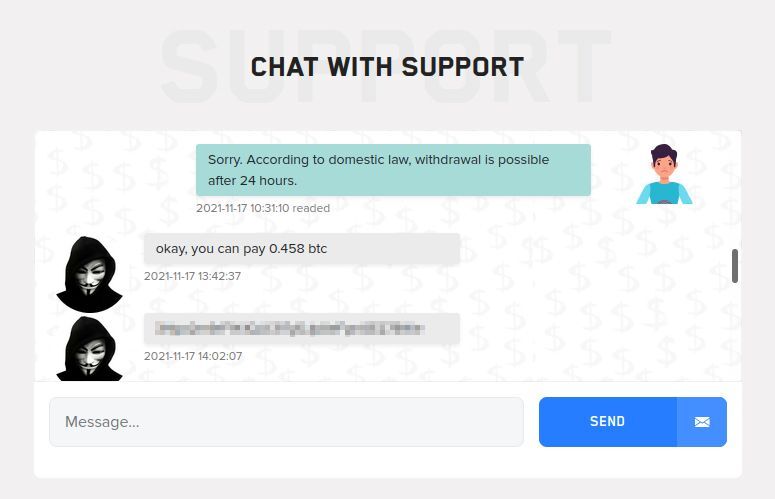

「LockBit」アフィリエイトから返信(以下、アフィリエイト): どうも。6万ドルだ。

病院側: 本日、顧客から電話を受けました。復元は、コストの問題で保留になっています。もし3万ドル以下に調整できるのなら、上層部で承認プロセスを進めることになります。調整できますか?

11月9日

アフィリエイト: どうも。(3万ドルで)調整はできる。これ以上は安くならない。

(中略)

11月21日

病院側: いま、0.158ビットコインを送金しました。すみません、0.458ビットコインの間違いでした。

(筆者注)そこから、11月22日までアフィリエイトから返信がないために、病院側は焦りを見せる。

11月22日

病院側: われわれは代理人で、間で仲介しているという難しい状況にいます。こちらのメッセージを受け取ってくれるのを望んでいます。

病院側: 代理人として、信用でやってきました。これまで問題があったことはありません。そちらで何かあったでしょうか?

病院側: 復号鍵をもらえますでしょうか。

病院側: どうか返事をしてください。顧客から急かされていて、寝ることもできません。

11月23日

病院側: 復号鍵を送ることができない何か理由があるようでしたら教えてください。顧客に状況を伝えなければなりません。

アフィリエイト: どうも、大丈夫、受け取って。

病院側: いつ復号鍵をもらえますか?

病院側: どのように受け取れますか?

アフィリエイト: ページを再読み込みして。

病院側: ありがとうございます。

そしてその後すぐに、この話が大手メディアでも報じられることになった。まず共同通信が10月26日に、「ロシア拠点のハッカー犯罪集団が『データの「身代金」として3万ドル(約450万円)を受け取った』と主張していることが26日、分かった」と報じた。そして復元を依頼された業者に半田病院が「計7千万円を支払い」とも書いている。

さらに、11月1日に発売された月刊誌「選択」は共同通信よりもさらに踏み込んだ記事を掲載している。「『半田病院事件』驚きの真相」として、復元を依頼された業者を特定し、「病院の暗号を独自に開発した技術で解除したと主張している」と言及、業者が「法外な高額報酬」を得た可能性があると指摘している。

病院が攻撃を受けた後に発表した「身代金は支払わない」という決定はいったいなんだったのか。

■ 「町からIT業者に対して返還請求がなされることも想定される」

有識者会議調査報告書も、「警察からの指導、さらに病院開設者のつるぎ町長から、犯人側への資金提供を行うことが、自治体の姿勢として理解を得られないことなどから、身代金を支払わない方針を定めていた」「当然ながら半田病院は身代金を支払わない方針を決めており、身代金を支払った事実もない」とまとめている。

にもかかわらず、病院側(病院またはB社?)が身代金3万ドルを払って復号鍵を入手していた、ということになる。

問題は誰が支払ったのか、である。病院は否定しているので、自力でデータ復元を成功させたというIT業者「B社」が関与していた可能性はあるのだろうか。もし関係していたとして、3万ドルで復号鍵を受け取ったことを病院側に伝えることなくデータ復元の費用として7000万円を受け取っていたとすれば、公金が使われている半田病院としてはどう対応すべきなのか。

この問題は今後、訴訟になる可能性もはらんでいる。

サイバーセキュリティやランサムウェア対応策などにも詳しい八雲法律事務所の山岡裕明弁護士は、「IT業者が当初から身代金を支払うことで復旧する予定であることを秘して、町に対しては自らの技術力で復旧するように装って契約をしていた場合には、当該契約は詐欺を理由に取り消しの対象となる余地がある」と指摘する。

今後のランサムウェア対策や、サイバー攻撃対策体制などを踏まえて、政府も警察も、地元の自治体も、半田病院も、改めて徹底した検証を行う必要があるだろう。