8月7日、Anthropicが「Automate security reviews with Claude Code」と題した記事を公開した。この記事では、Claude Codeでセキュリティレビューを自動化する新機能(ターミナルからの/security-reviewコマンドとGitHub Actions連携)について詳しく紹介されている。以下に、その内容を紹介する。

概要

開発現場でAI活用が進むにつれ、コードの安全性を継続的に担保する重要性が高まっている。今回の機能は、既存の開発フローにセキュリティレビューを統合し、脆弱性を本番到達前に検知・修正することを狙いとしている。アドホックなローカル検査と、プルリクエスト(PR)単位の自動検査という二つの経路を提供する点が特徴である。

ターミナルから脆弱性をレビューする(/security-review)

ターミナル上で/security-reviewコマンドを実行すると、コードベースを走査し、潜在的な脆弱性を指摘しつつ解説を返す。セキュリティに特化したプロンプトにより、代表的なパターンを網羅的に点検する。

- SQLインジェクションのリスク

- クロスサイトスクリプティング(XSS)の脆弱性

- 認証・認可の不備

- 不適切なデータ取り扱い

- 依存関係(ライブラリ)の脆弱性

指摘後は、各問題に対する修正の実装も依頼できるため、いわゆる「インナーループ」内で早期に対処できる点に利点がある。

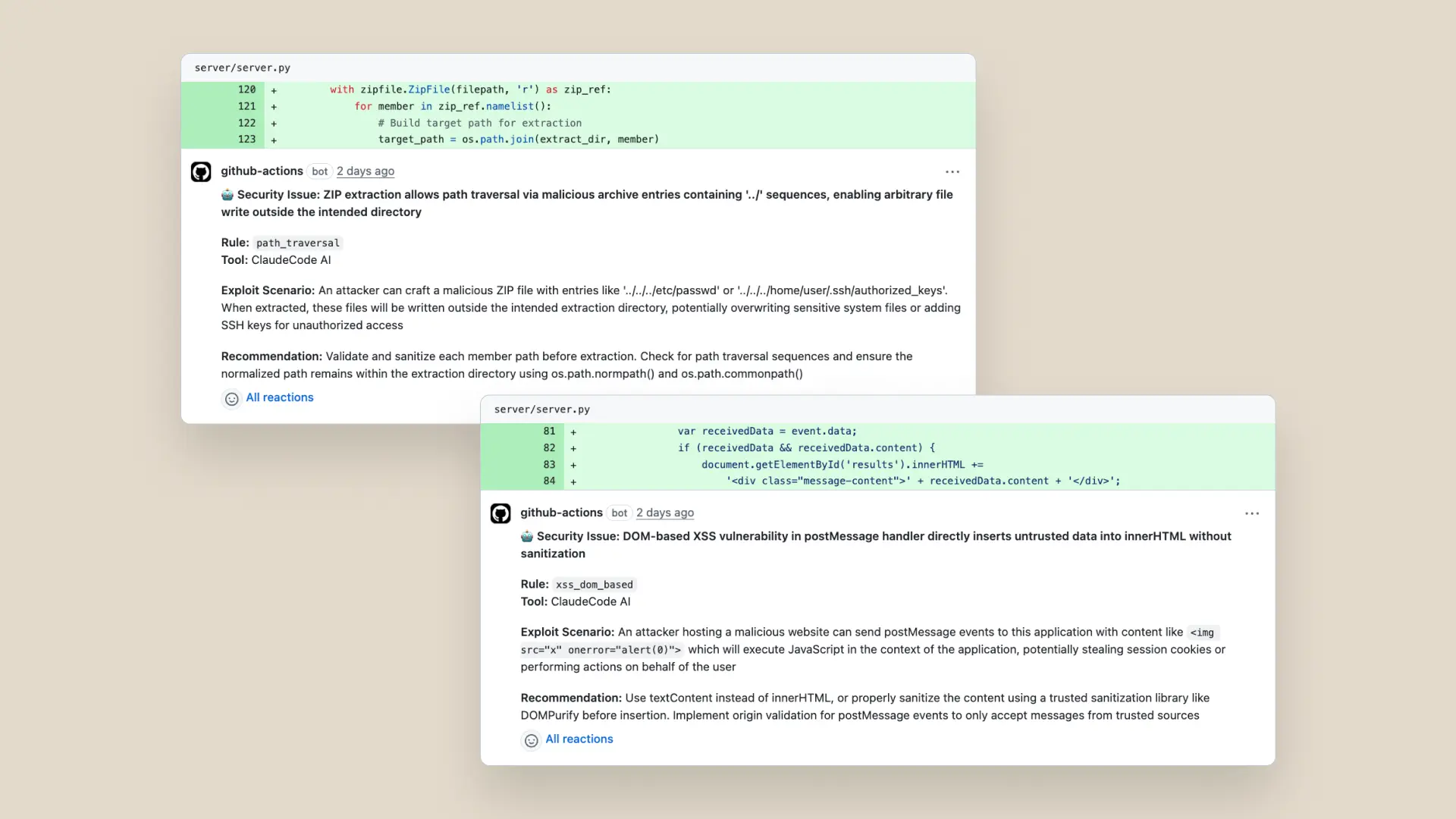

新規プルリクエストを自動でレビューする(GitHub Actions)

GitHub Actions向けの新しいアクションを設定すると、PR作成時に自動で差分を解析し、脆弱性の懸念点をインラインコメントとして投稿する。既存のCI/CDパイプラインに組み込みやすく、チームのポリシーに合わせたカスタマイズが可能である。

- 新規PRのオープン時に自動トリガー

- 差分コードを対象にセキュリティ観点でレビュー

- 誤検知や既知課題を除外するルールを設定可能

- 懸念点と修正提案をPR上にインラインでコメント

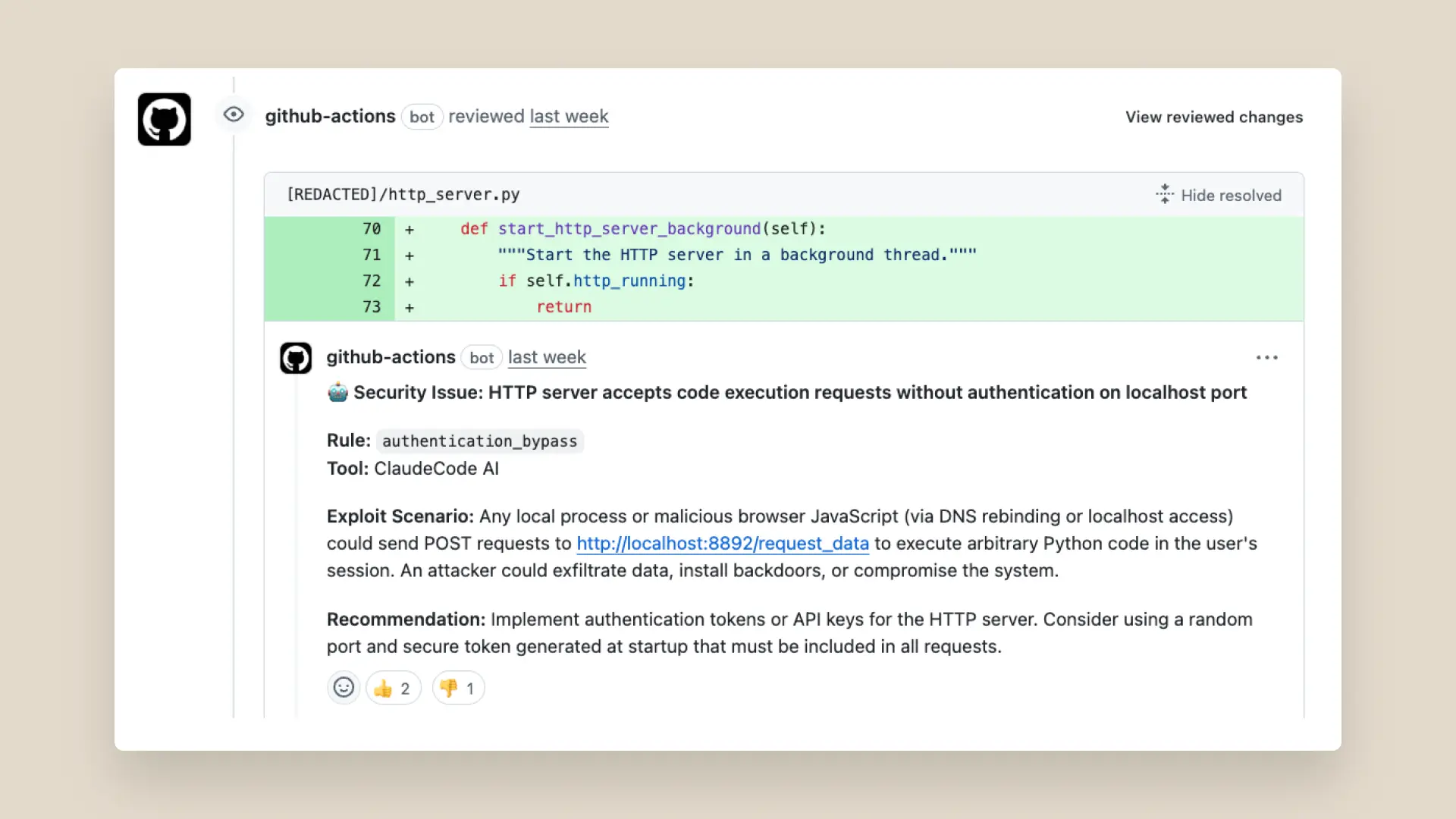

Anthropic社内での活用事例

Anthropic自身も本機能を導入し、プロダクション出荷前の段階で脆弱性の検出と修正を行っている。例えば、ローカル接続のみを想定したHTTPサーバを用いる内部ツールの新機能に対し、DNSリバインディングを悪用したリモートコード実行(RCE)脆弱性をアクションが検出し、マージ前に修正できたという。

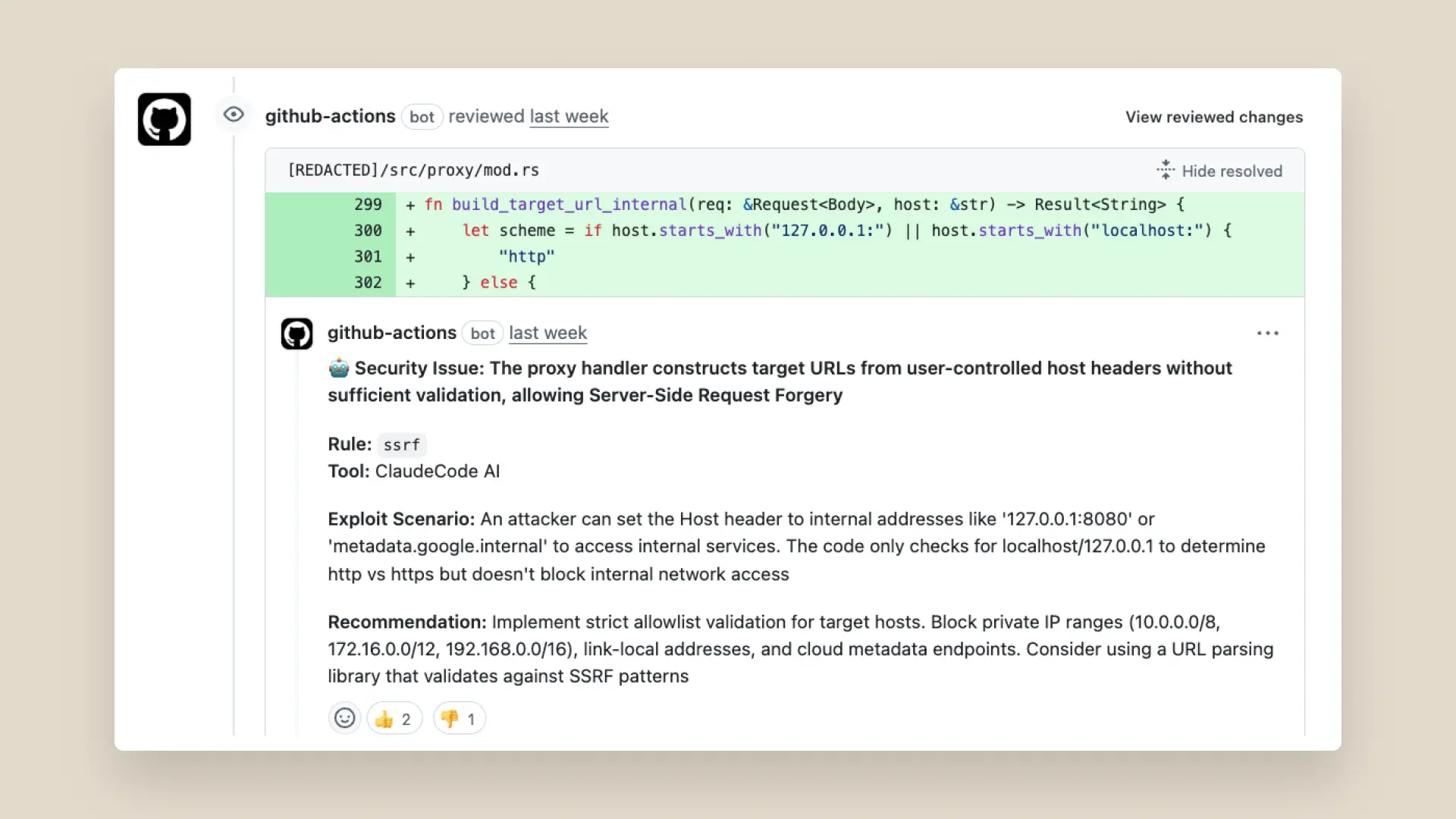

別のケースでは、内部資格情報を安全に管理するためのプロキシ機構において、サーバーサイド・リクエスト・フォージェリ(SSRF)の可能性を自動検出し、迅速に改善している。

導入方法

両機能はClaude Codeユーザーにすでに提供されており、以下の手順で利用可能だ。

- `/security-review`コマンド:Claude Codeを最新版へ更新し、プロジェクトディレクトリで`/security-review`を実行する。カスタマイズ方法はドキュメントを参照。

- GitHub Action:ドキュメントに従って、インストールと設定を行う。

チーム横断で一定水準のセキュリティレビューを自動化できるため、レビューの抜け漏れを抑えつつ、早期段階で修正を回す開発体制の構築がしやすくなると考えられる。

詳細はAutomate security reviews with Claude Codeを参照していただきたい。