2月2日、Michael Horowitz氏のブログ「Router Security」において、「ISPのルーターを避けろ(Avoid ISP Routers)」と題した記事が公開され、海外で大きな注目を集めている。この記事では、インターネットサービスプロバイダー(ISP)が提供するルーターを避け、自前のモデムとルーターを使用するべき理由について詳しく紹介されている。

以下に、その内容を紹介する。

ISP提供機器を避けるべき主な理由

- 初期設定やメンテナンスの問題

ISPが提供するデバイスは初期設定や継続的なメンテナンスが不十分な場合が多いという。例えば、デフォルトパスワードのまま出荷されるケースがあり、外部からの攻撃に対して極めて脆弱である。 - セキュリティと利便性のトレードオフ

ISPはサポートコスト削減を優先するため、利便性を重視した設定を行う傾向がある。その結果、セキュリティが二の次になり、ユーザーが望むより安全性の低い機器が配布される。 - ISPによる監視の可能性

ISPが提供するルーターには、利用者のデバイス情報やネットワーク内のトラフィック情報を収集し、本来はプライベートであるはずの情報を送信している可能性がある。実際に、Harrison Sand氏の調査 (2018年2月)で、ルーターからLAN側デバイスに関する情報がISPに送信されていた事例が報告されている。 - 攻撃者の主な標的になりやすい

ISPが大量の顧客に同一の機器を配布しているため、特定のモデルに脆弱性が見つかった場合、一斉に攻撃を受けるリスクが高い。一部の調査では、多数のISP提供ルーターが公衆ホットスポットとしても利用される見込みがあるとされ、こうした機器は攻撃者にとって「一度に多くのユーザーを攻撃できる」魅力的なターゲットとなる。 - 公衆Wi-Fiネットワークへの転用

Comcastなどの大手ISPは、顧客宅ルーターを公衆Wi-Fiネットワーク(Comcast XFINITY WiFiなど)としても利用している。この仕組みのセキュリティは十分に確保されているとは限らず、ユーザーにとってリスク要因になりうる。Cablevisionも同様の取り組みを行っており、第三者からは懸念が表明されている。 - 設定の制限

ISPが配布する機器は管理者権限の自由度が低い場合があり、DNSサーバー変更などユーザー本位のセキュリティ設定を行えないことがある。イギリスのBT Business HubやSky Broadband、フランスの一部ISPではDNSサーバー自体を変更できないとの報告がある。また、Arris TG1682Gの例のように、LAN IPアドレスの変更が制限されるケースもある。 - ファームウェアアップデートの制限

ファームウェア更新は脆弱性に対処するうえで必須だが、ISP提供機器の場合、ユーザー側での自由な更新やバージョンダウンが認められていない場合がある。これにより、既知の脆弱性が長期間放置されるリスクが生じる。 - 故障時のバックアップ不足

ISPは基本的に1台の機器しか貸与しないため、故障した際には交換品が届くまでネットワーク環境が止まってしまう。自前でモデムやルーターを用意していれば、緊急時に即座に代替が可能である。 - レンタル料などコスト面でのデメリット

ISP提供機器の中には月額レンタル料が加算されるものがある。長期的に考えると、市販のモデムやルーターを購入するほうが結果的に安価になる場合が多い。Time Warner CableやComcastでも、利用者が自前で機器を購入する手段を案内している。

ISP提供ルーターに起因する具体的なトラブル事例

1. 大規模な脆弱性や不具合の放置

- SkyルーターのDNSリバインディング脆弱性 (2021年)

- Verizon FIOSルーターの複数脆弱性 (2018年12月)

- Talk TalkルーターのWPS脆弱性 (2018年5月)

- Arrisケーブルモデムのバックドア (2015年11月)

これらの脆弱性はいずれも長期間修正されずに放置され、最終的に多くのユーザーが影響を被った事例である。

2. 顧客データ漏洩

- Comcastの顧客データ漏洩 (2018年5月)

- Comcastが再びデータ漏洩 (2018年6月)

Comcastが提供する機器を対象とする脆弱性から顧客情報(住所、Wi-Fiパスワードなど)が流出し、攻撃者に悪用される可能性があったという。

3. ISPの不適切な対応やセキュリティ設定

- Spectrumがゴキブリ入りルーターを送付 (2023年)

- Skyが600万台のルーターを18カ月放置

- Virgin MediaルーターのVPN脆弱性 (2019年以前から未修正)

- Skyのファームウェア更新による顧客オフライン化 (2019年4月)

- TR-069/CWMPを悪用した攻撃の拡大 (2017年4月)

- AT&T U-Verseゲートウェイに複数のバックドア (2017年9月)

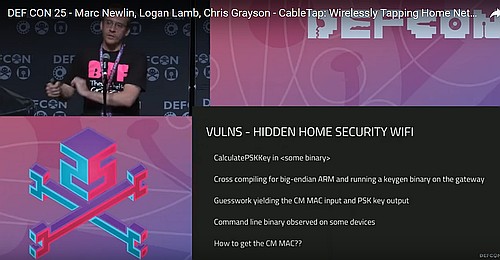

- DEF CON 25 (2017年) での発表:大手ISPが配布する機器から26の脆弱性が発見された

これらはすべて、ISPが配布するルーターの脆弱性や不十分なアップデート、リモート管理設定などに起因するトラブルである。

ISP市場の独占とセキュリティ意識の低さ

アメリカでは、地域によってISPが事実上1社しか選べない場合も多く、ISPの競争環境が非常に乏しいのが現状である。そのため、ISP側には高いセキュリティを担保するインセンティブが生まれにくいという指摘がある。

2017年初頭、ニューヨーク州でTime Warner Cable(Spectrum/Charter)がインターネット速度に関する虚偽の説明で提訴された例や、大手ISPの問題点を指摘する記事でも明らかなように、ISPに対する信頼度は低下している。

また、ISPが提供する機器のコスト面は大きな問題だとされる。Comcastの機器レンタルに関する批判記事でも指摘されている通り、長期利用において自前のモデムやルーターを調達する方が総額では安くなる場合が多い。

結論

ISP提供のルーターは、セキュリティ上の課題が多く、アップデート体制や設定自由度、コスト面でのメリットにも疑問が残ると記事では主張している。特にアメリカのようなISP市場が寡占化されている国では、ユーザー側がモデムとルーターを自前で用意し、機器の設定やアップデートを自主的に行うことが推奨される。

詳細はAvoid ISP Routersを参照していただきたい。

引言

在電子煙日益普及的當下,思博瑞SP2電子煙主機以其獨特的性能和特點受到了眾多煙民的關注。然而,面對市場上琳琅滿目的電子菸線上購買SP2產品,如何選到最適合自己的一款卻並非易事。本文將為您詳細介紹選擇 SP2 電子煙主機的關鍵要點,助您挑選到心儀的產品。

明確使用需求

首先,要明確自己使用電子煙的目的。如果是為了替煙、輔助戒煙,那麼可以選擇功率相對穩定、口感接近真煙的SP2主機,其擊喉感不宜過強,能提供舒適的抽吸體驗即可。而若是追求大煙霧量,用於玩煙、展示煙圈等,則需要挑選功率可調範圍大、輸出功率強的主機,以滿足製造大量濃郁煙霧的需求。

關注性能參數

功率是SP2煙桿的重要參數,它直接影響著煙霧量和口感。一般來說,初學者可以選擇功率在 10-20W 左右的主機,操作簡單且比較容易上手。有一定經驗的用戶,若追求更強的擊喉感和大煙霧量,可考慮 20W 以上甚至更高功率的主機。此外,電池容量也至關重要,大容量電池能提供更長的續航時間,減少充電頻次,如 1000mAh 及以上容量的電池,能更好地滿足日常使用需求。

考量外觀與設計

SP2 電子煙主機的外觀設計也是選擇的重要因素。從材質上看,金屬材質的主機質感好、耐用,但可能重量較重;塑料材質則更輕便,便於攜帶。在形狀和尺寸方面,小巧精緻的主機適合隨身攜帶,可輕鬆放入口袋或包包中;而稍大一些的主機可能電池容量更大、功能更全。按鍵設計要考慮手感和靈敏度,按鍵不鬆動、鍵程適中、回彈有力的主機,操作起來會更加順手。

猜你喜歡:蝦皮商城強勢推薦,SP2電子煙蝦皮專賣店、現貨速出!

了解功能特點

一些 sp2 主機具備特殊功能,能提升使用體驗。例如,具有溫控功能的主機,可以精準控制發熱絲的溫度,避免因溫度過高產生糊味,同時也能更好地還原煙油的口感。部分主機還支持藍牙連接和手機 APP 控制,用戶可以通過手機調節功率、查看電量等,實現智能化操作。此外,自動休眠和喚醒功能也很實用,能節省電量,延長電池使用壽命。

參考用戶評價

在選擇Sp2思博瑞煙桿之前,不妨多參考其他用戶的評價和使用心得。可以通過電子煙論壇、社交平台、電商平台的評論區等渠道,了解不同型號主機的優缺點、質量可靠性、售后服務等信息。比如,某些主機可能被用戶反映存在按鍵失靈、電池不耐用等問題,這些都可以作為您選擇時的重要參考,幫助您避開一些 “雷區”。

總結

選擇最適合自己的 SP2 電子煙主機,需要綜合考慮使用需求、性能參數、外觀設計、功能特點、價格預算以及用戶評價等多方面因素。希望本文的介紹能幫助您在眾多的Sp2電子煙主機中找到最適合自己的那一款,讓您享受更好的SP2官網電子煙使用體驗。在購買時,建議選擇正規渠道,以確保產品質量和售后服務。https://www.sp2dzy.com/

In bitlife - Life Simulator, participants experience the unpredictability and endless possibilities of real life.

AI Girlfriend

Free AI Tools

Latest Merch Deals

Remote Software Jobs

AI Image Generator

authentic jerseys store

attorney jobs

I am very happy to visit your blog, It tells me a lot of useful information escape road 2. I will regularly visit the blog to support you.