本記事は2020年に公開したものですが、一部内容を2024年1月の情報を基に更新しています。

本記事について

本記事では、具体的な機能にフォーカスして、Azure のファーストパーティのソリューションで、Windows Server に対してどのようなセキュリティを実装できるかをご紹介していきます。

また姉妹編のLinux 版はこちらになります。

アンチマルウェア - Microsoft Defender ウイルス対策、マイクロソフトアンチマルウェア、Defender for Endpoint

Windows Server 2016 以降では、標準でアンチマルウェア機能である Microsoft Defender ウイルス対策 を利用することができます。Microsoft Defender ウイルス対策の実力については、マイクロソフト社のプリセールス SE が書いたこちらの記事 にて詳しく紹介されています。

Windows Defender ウイルス対策は、Windows OS 標準で組み込まれており、Windows のアップグレードに伴う互換性や親和性の問題が一切ないことに加え、さまざまな業界テストでハイスコアを獲得していることも大きな要因になっています。例えば、「AV TEST」の最新テストでは保護スコア「6.0/6.0」を獲得し、また「AV Comparatives」の最新テストでは「99.9%」の保護率と評価されました。加えて「SE Labs」の最新テストでは、最上ランクの「AAA」を受賞しており、脅威に対する検知性能についてサードパーティー製品に見劣りしないどころか、圧倒できる結果を取得しています。

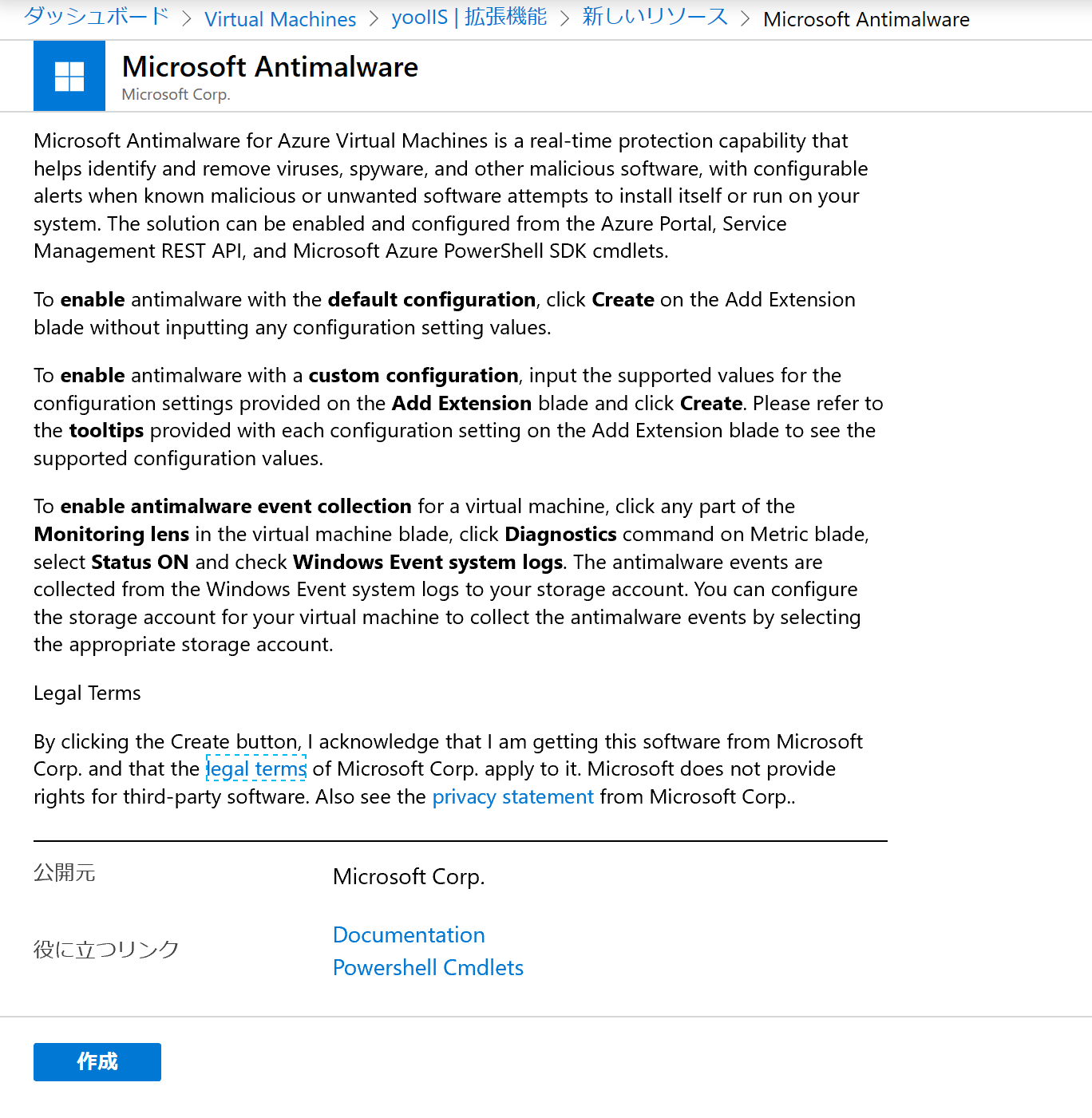

実は、Azure 上のサーバーと Azure Arc で管理されるサーバーについては、Windows Server 2012 R2 以前のサーバーについても、Microsoft Defender ウイルス対策と同等の機能を持つ、マイクロソフトアンチマルウェア を利用することができます。これにより、容易にアンチマルウェア機能を手に入れることができるようになっています。

Azure のアンチマルウェアと EDR については下記にて詳細をまとめています。

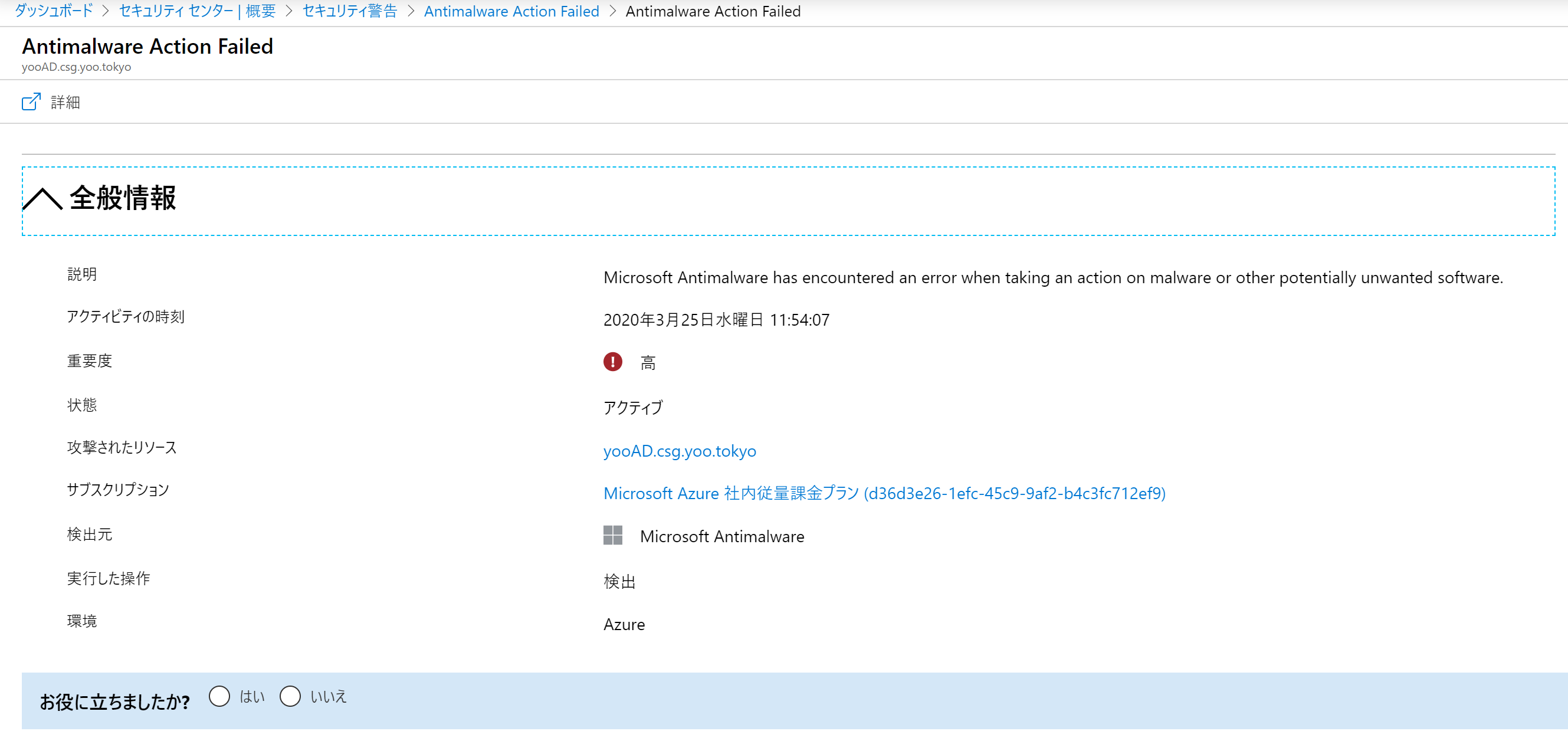

また、これらのアラートの管理については、Microsoft Defender for Cloud でまとめて監視することができます。Microsoft Defender ウイルス対策やマイクロソフトアンチマルウェア単体ではアラートをまとめて見る機能はありませんが、Microsoft Defender for Cloud を利用することでダッシュボードで確認ができるようになります。

Endpoint Detection and Response (EDR) - Defender for Servers & Defender for Endpoint

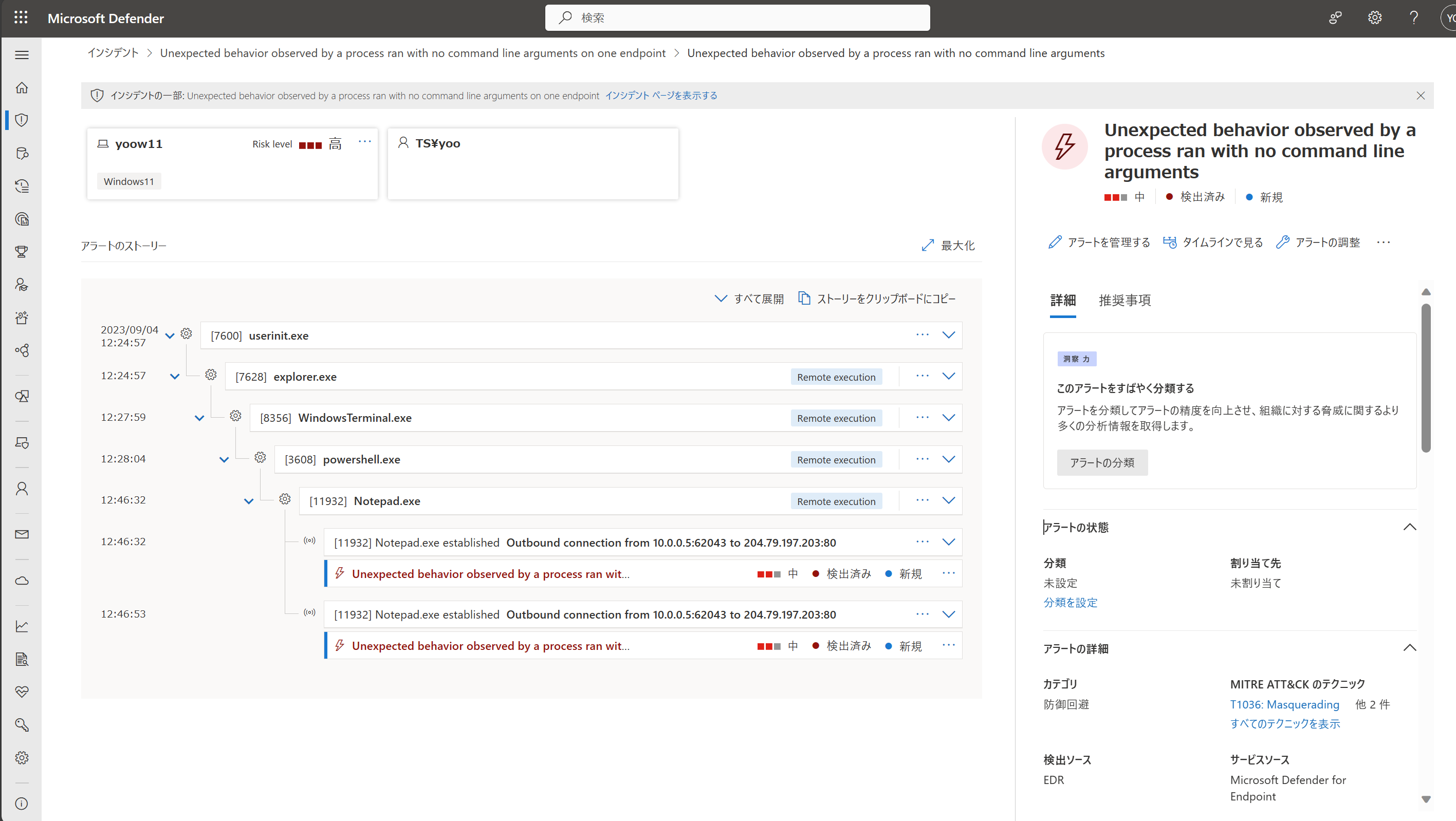

昨今の高度化する攻撃に対しては、アンチマルウェア機能だけでは検知できなくなってきています。そこで利用される機能が EDR (Endpoint Detection and Response) です。

EDR (Endpoint Detection and Response) は、行動や攻撃者の手法を監視して、高度な攻撃の検出と応答をリアルタイムで行います。ファイルやプロセスの作成とネットワーク接続などの行動を記録し、先回り型の捜索と調査を 6 か月分の履歴データに対して行います。

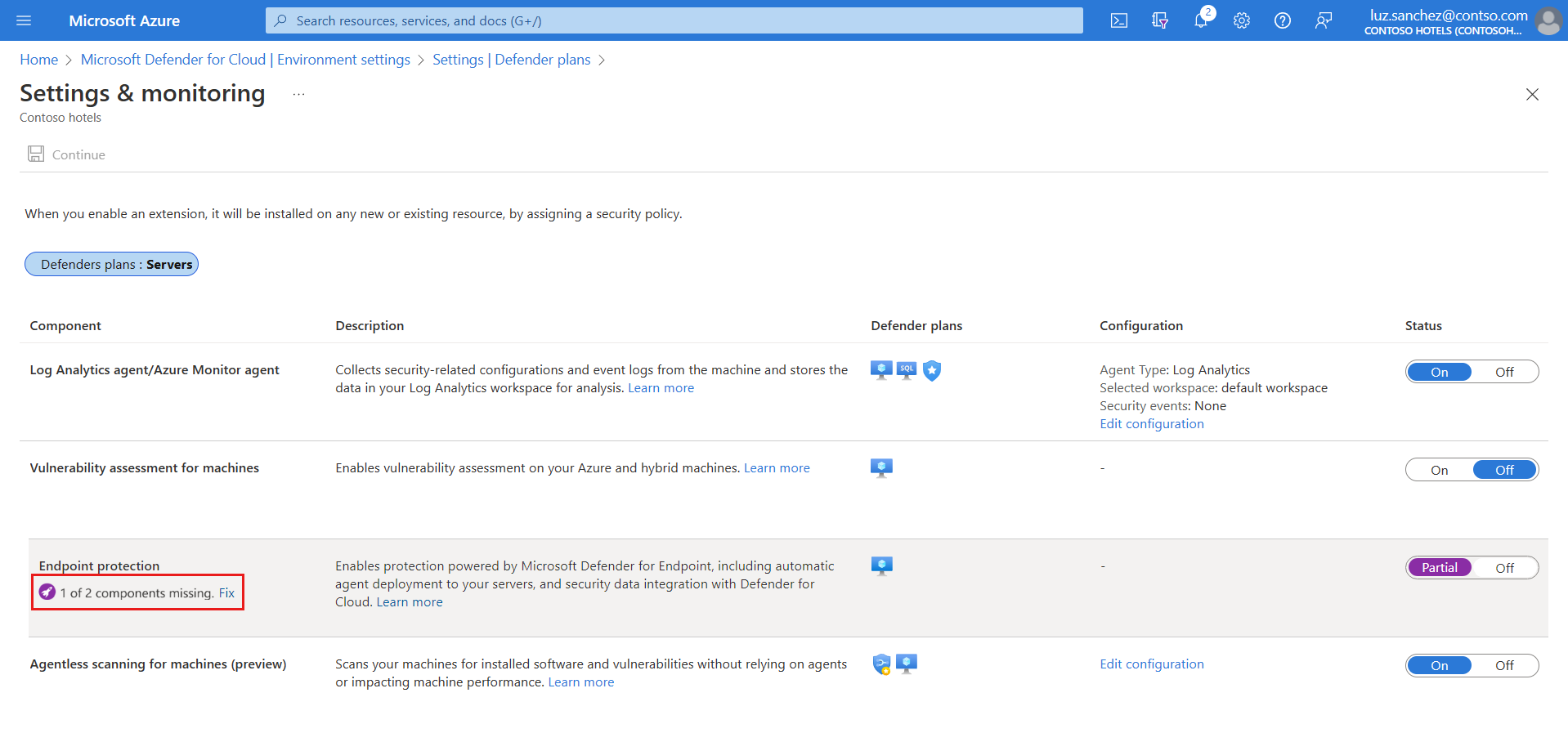

Azure では、Microsoft Defender for Servers にて、Azure 上またはオンプレミス・他クラウド上の Windows Server に対して、Microsoft Defender for Endpoint (旧 Microsoft Defender ATP) の機能を提供します。Microsoft Defender for Endpoint では、エンドポイントに対する EDR 機能を提供しています。

Microsoft Defender for Cloud にて Microsoft Defender for Endpoint 連携を許可し、センサーを起動すると自動的に利用することができます。

*Microsoft Defender for Endpoint は Azure Portal とは異なり、Microsoft Defender XDR に行く必要があります。こちらのポータルでマシンや攻撃の情報をクライアントPCもまとめて監視することができます。

*Defender for Cloud と Defender for Endpoint の連携の詳細についてはこちら:

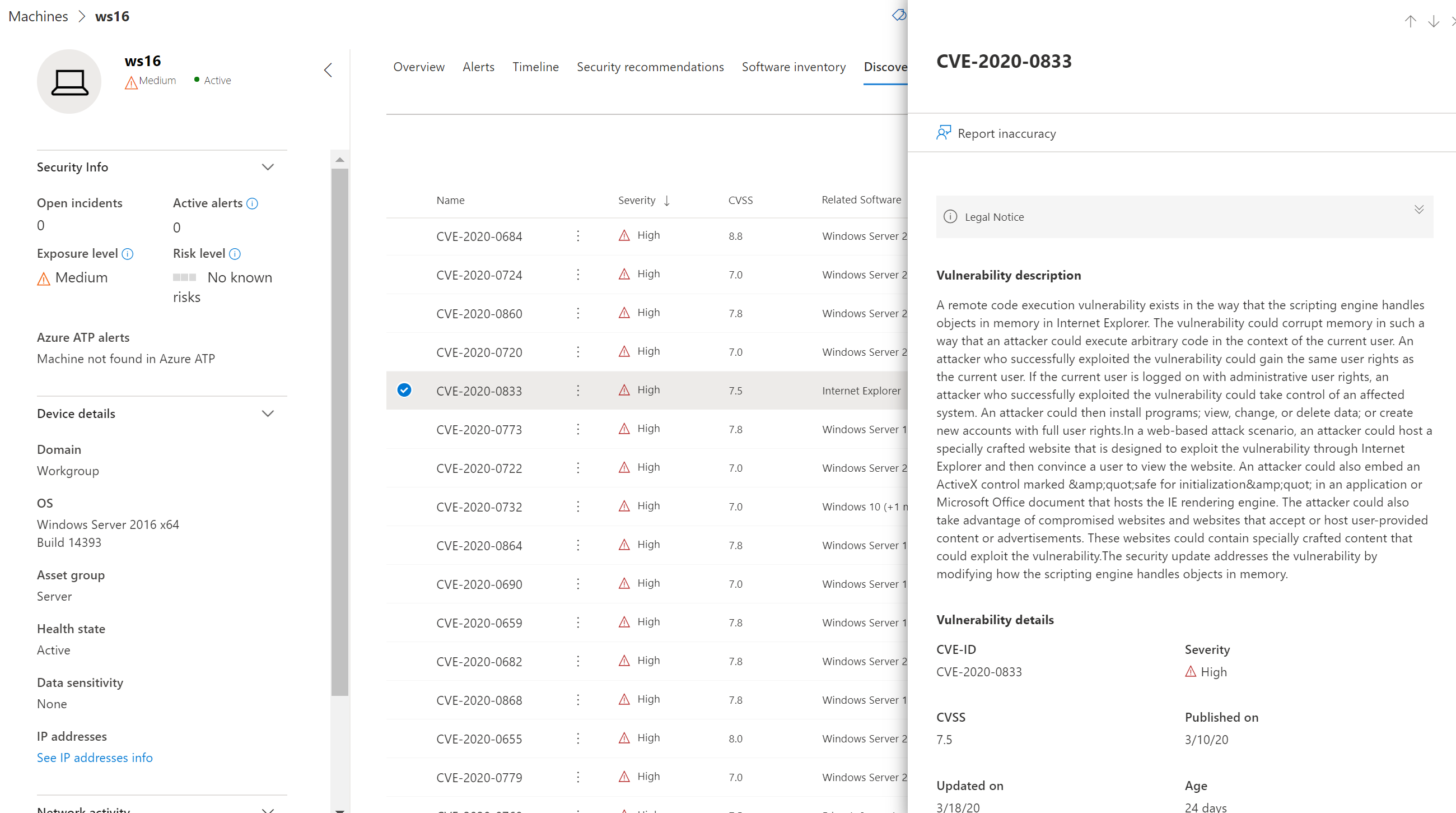

サーバーの脆弱性評価 - Defender for Servers & Defender Vulnarability Management

Defender for Servers で利用可能になる、Defender Vulnarability Management では、Windows Server の構成やサーバー上のソフトウェア・アプリケーションの脆弱性評価を行い、リアルタイムにその情報を取得することもできます。

また、Windows OS のベースライン構成の評価を、Center for Internet Security (CIS) ベンチマークと、セキュリティ技術実装ガイド (STIG) ベンチマークに基づいて行い、可視化してくれる機能もあります。

OS ベースラインの評価と管理については、下記記事にて詳細をまとめておりますので、併せてご参照ください。

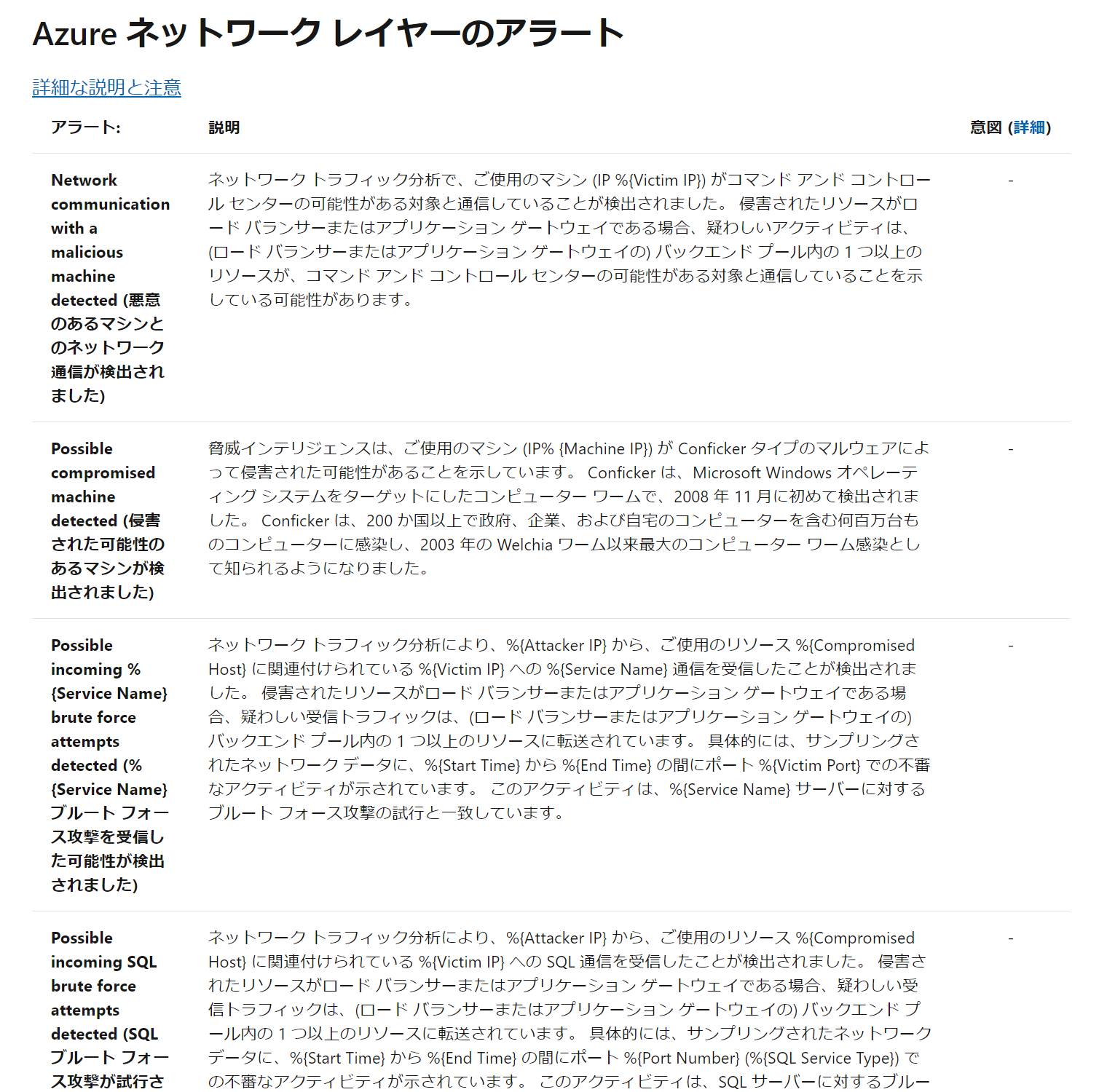

VM からの不正な通信の検知 - Defender for Servers

Microsoft Defender for Servers では、VM からの通信をモニタリングし、脅威インテリジェンスと紐づけて分析し、悪意ある通信を検知します。

リストはこちらにあります。

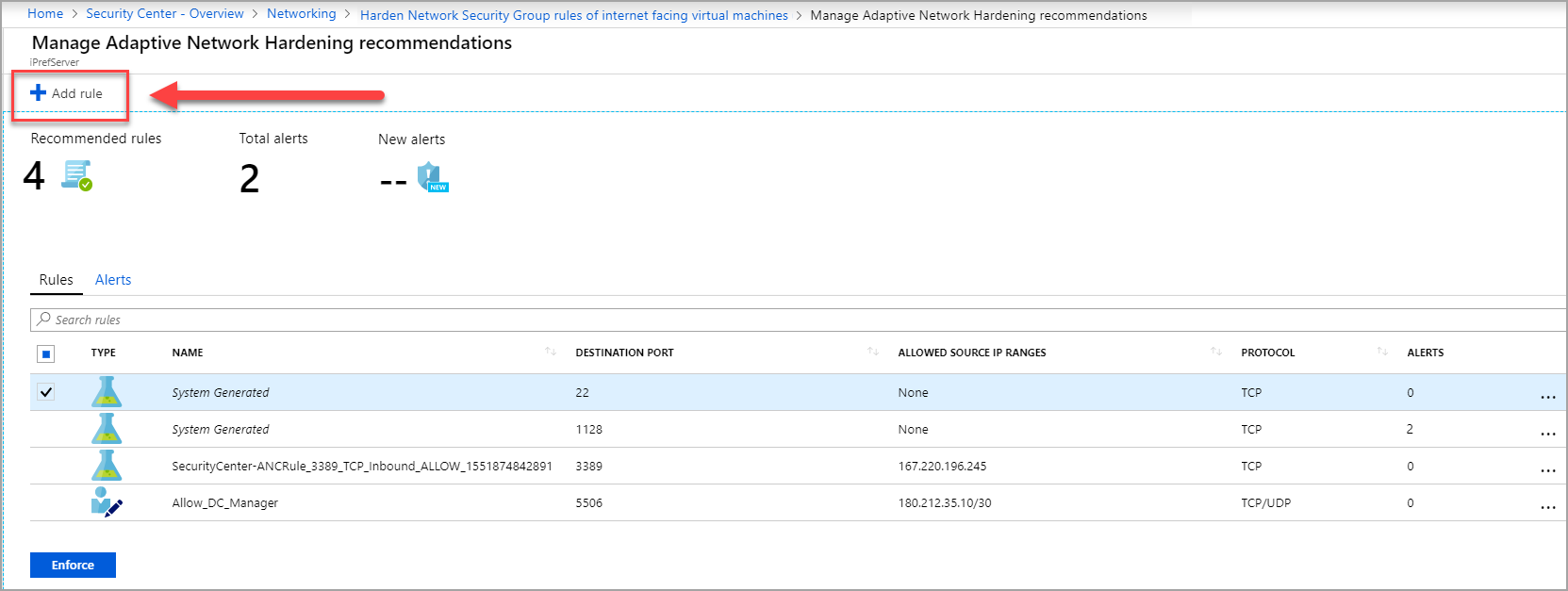

アダプティブネットワーク強化 - Defender for Servers

アダプティブネットワーク強化機能では、特定の VM の NSG について、よりベターなルールを機械学習による分析の結果として提示してくれます。

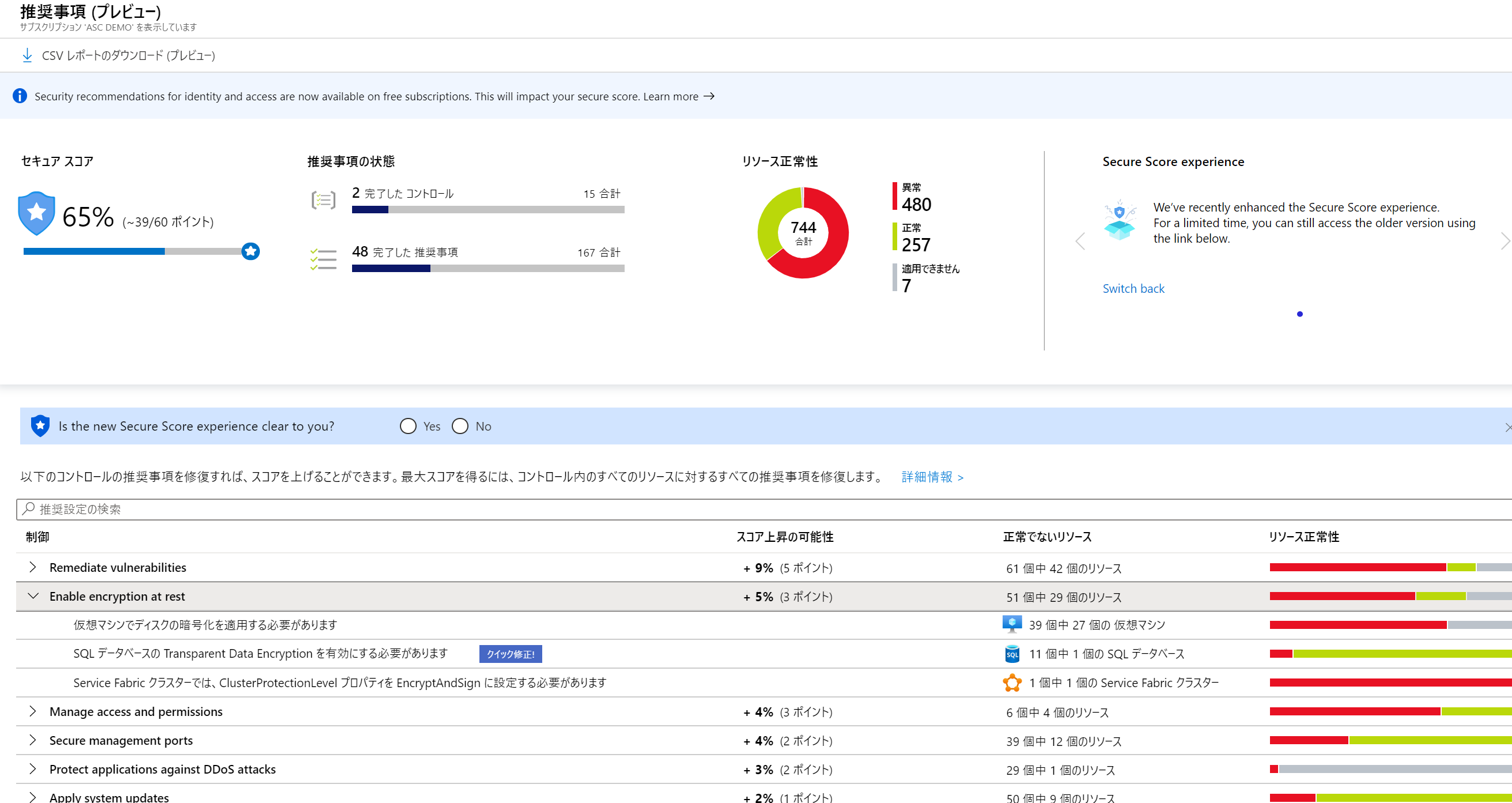

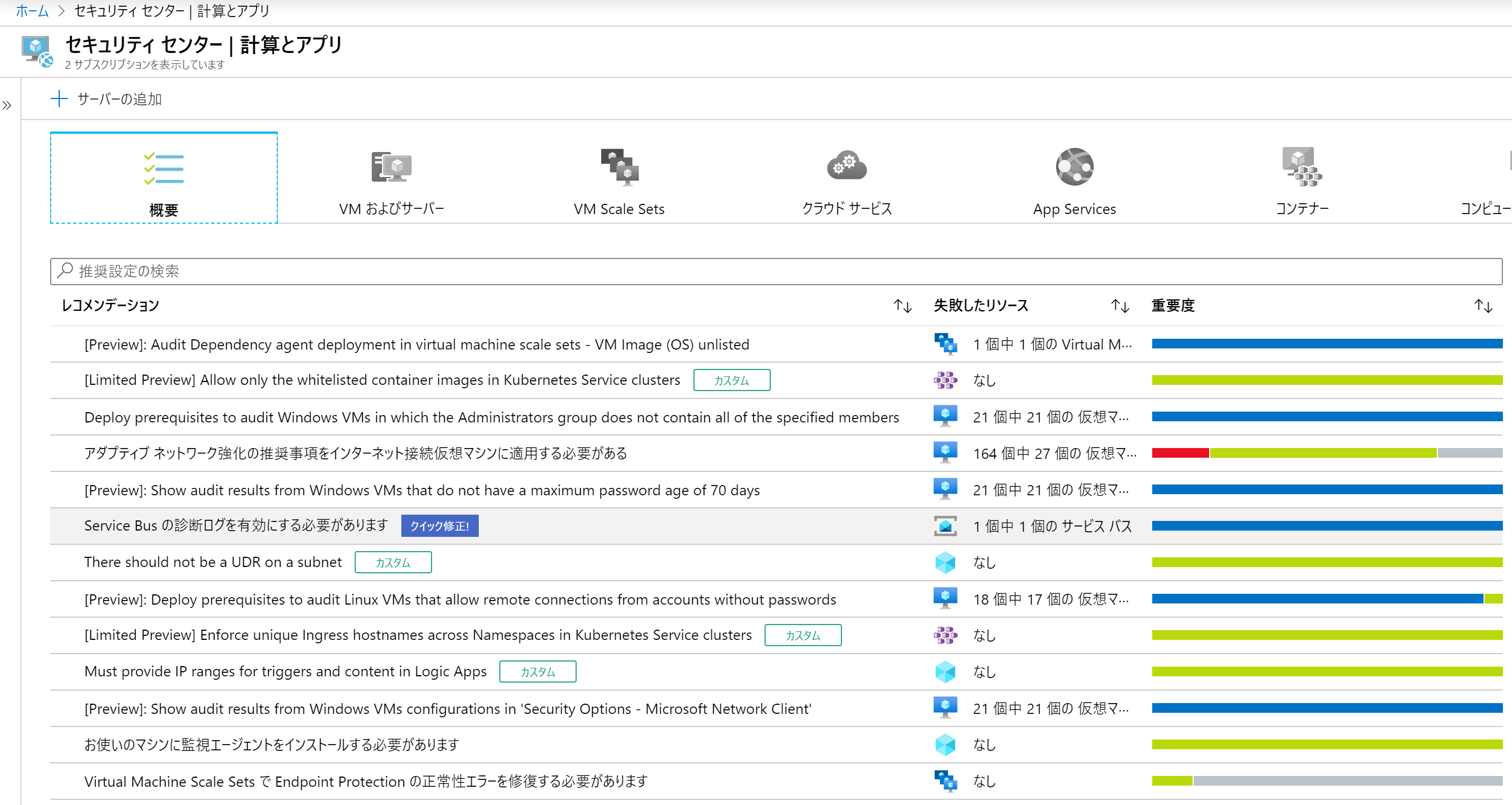

IaaS としての構成のチェック - CSPM - Defender CSPM

IaaS としての構成については、Defender for Cloud (Defender CSPM) の Secure Score や 推奨事項の中で、問題がある場合はその情報が提供されます。

Defender for Cloud はこのような機能を CSPM (Cloud Security Posture Management, クラウドセキュリティ態勢管理) として提供しており、クラウドで最も大きな問題となる構成ミスを防ぐための情報を提供してくれます。

CSPM の重要性ついては、こちらの記事が参考になります。

クラウドサービスは高度な自動化とセルフサービスを提供するが、ほとんどのクラウド攻撃は顧客の誤構成、管理の不備、ミスが原因で発生する。クラウドリスクを軽減するために、CSPM(Cloud Security Posture Management)プロセスおよびツールの導入を検討するとよい。

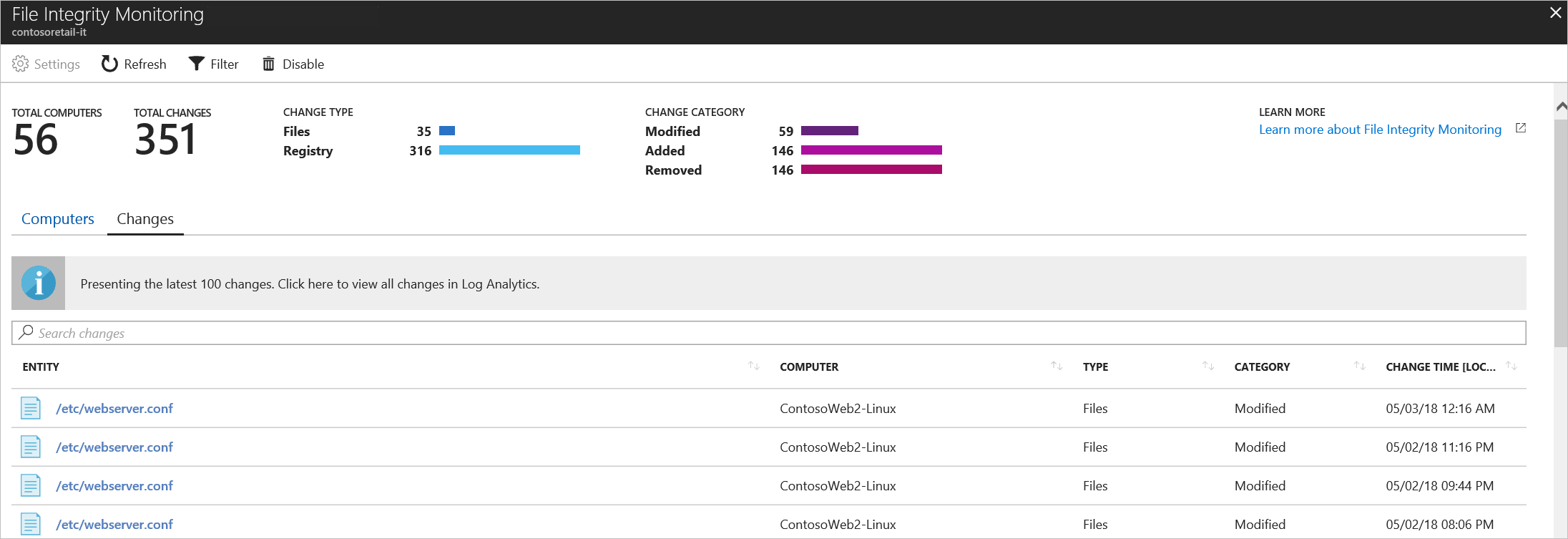

FIM (ファイルの完全性の監視) - Defender for Servers

昨今、クラウドサーバーのセキュリティで重視されるファイルやレジストリの改ざんの検知も、Defender for Servers の中で、FIM機能として提供されます。特定のファイルやレジストリの改ざんを、ハッシュを用いて監視してくれます。

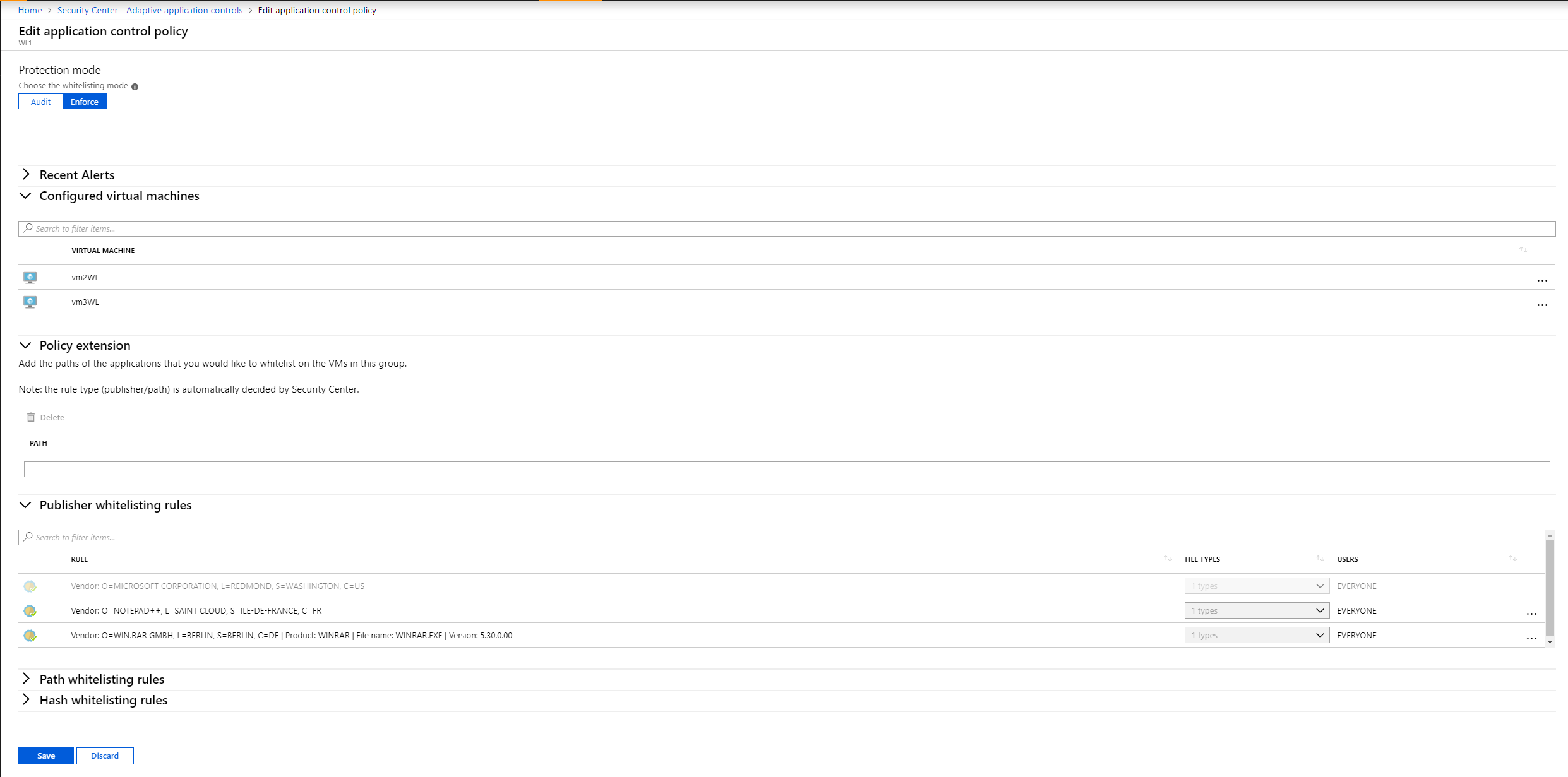

適応型アプリケーション制御 (アプリケーションのホワイトリスティング) - Defender for Servers

FIM と並んで、クラウド上のサーバーセキュリティで重視される、アプリケーションのホワイトリスティングは、Defender for Servers の 適応型アプリケーション制御で提供されています。

これは、Azureでアプリケーションの稼働状況を監視したうえで、Windows の AppLocker を利用して、特定のアプリケーションをホワイトリスティングします。

セキュリティログの収集と分析 - Azure Log Analytics & Microsoft Sentinel

セキュリティログの収集と分析にもファーストパーティの機能が利用できます。

セキュリティログの収集

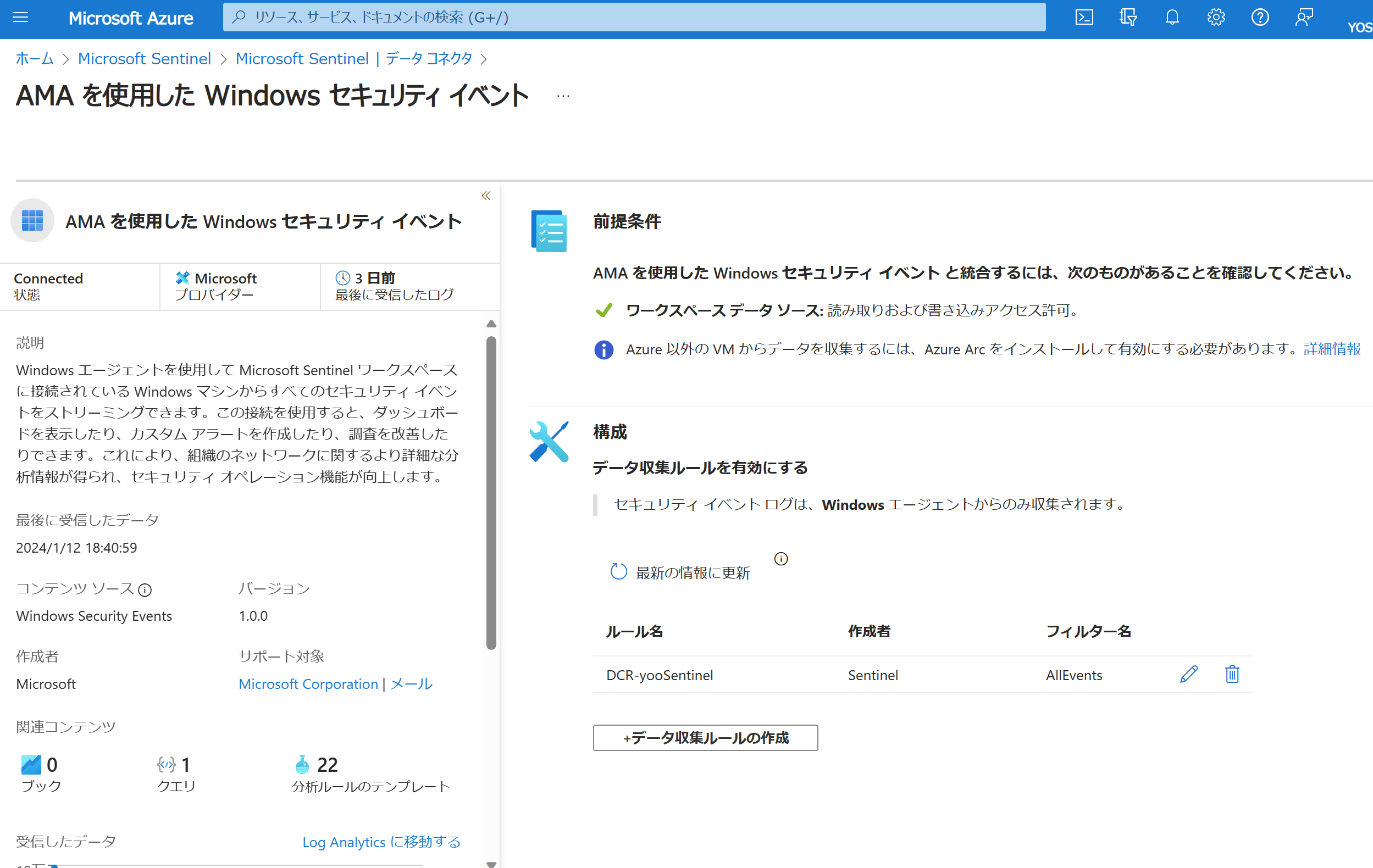

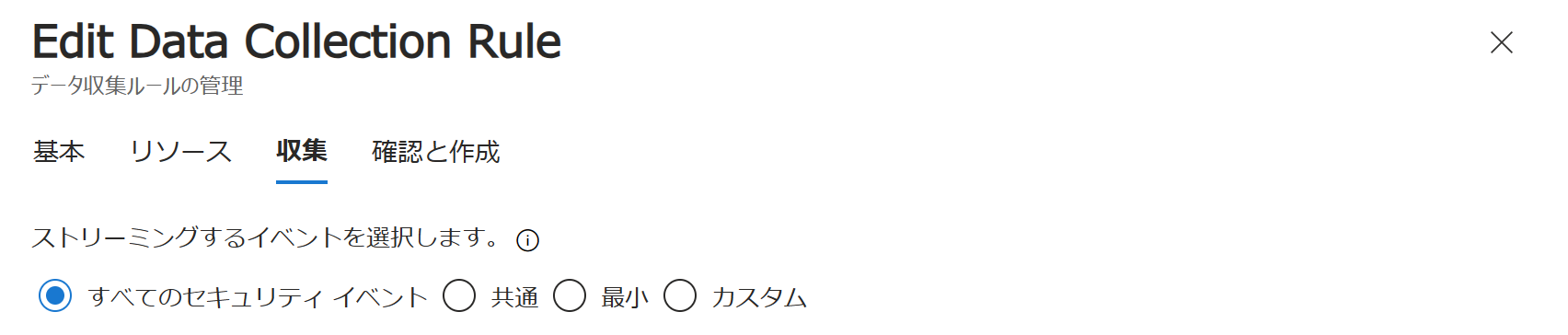

Azure では、Windows イベントログは Azure Log Analytics で収集が可能です。Azure Monitor Agent を VM に配布し、データ収集ルールで取得するイベントログを決定します。

Security に分類されるログは、Log Analytics のワークスペース上でSentinel を有効化し、Sentinel のコネクターで収集設定を行うこともできます。

セキュリティログの分析

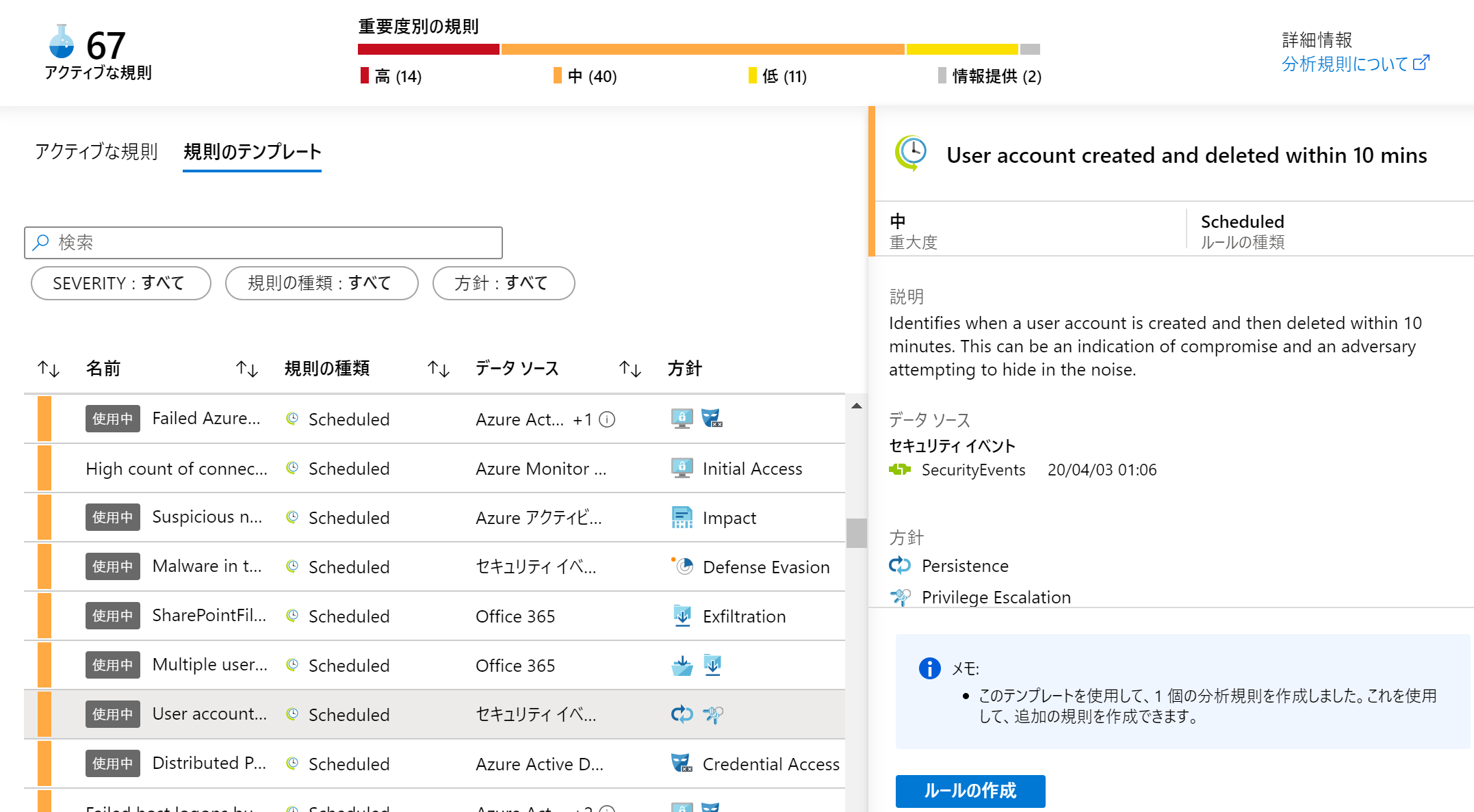

Sentinel では、クエリのルールベースで脅威検知ができるようになっています。多数のテンプレートがマイクロソフトから提供されています。

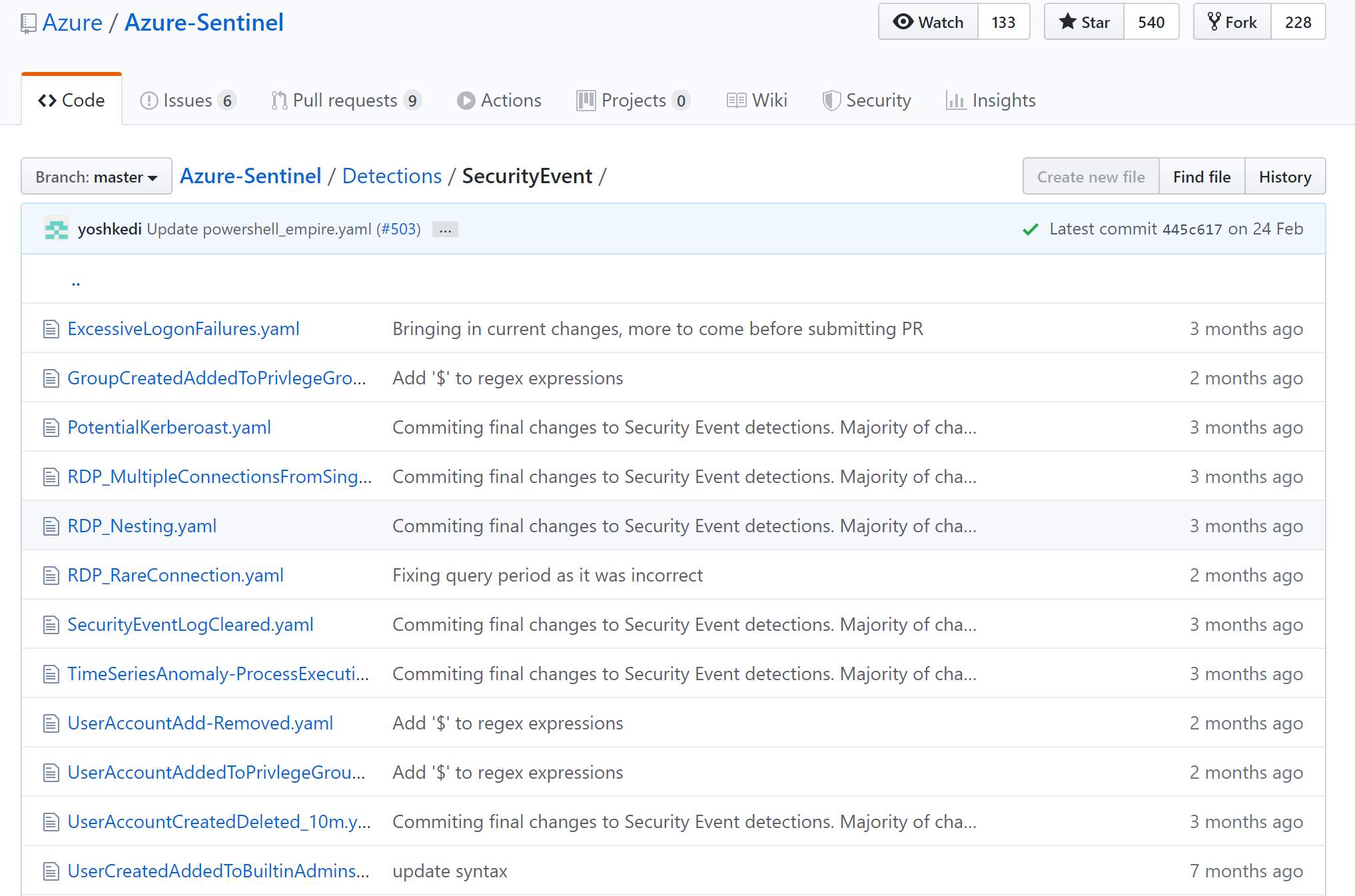

また、マイクロソフト社の GitHub のレポジトリにも多数のクエリルールが置かれています。

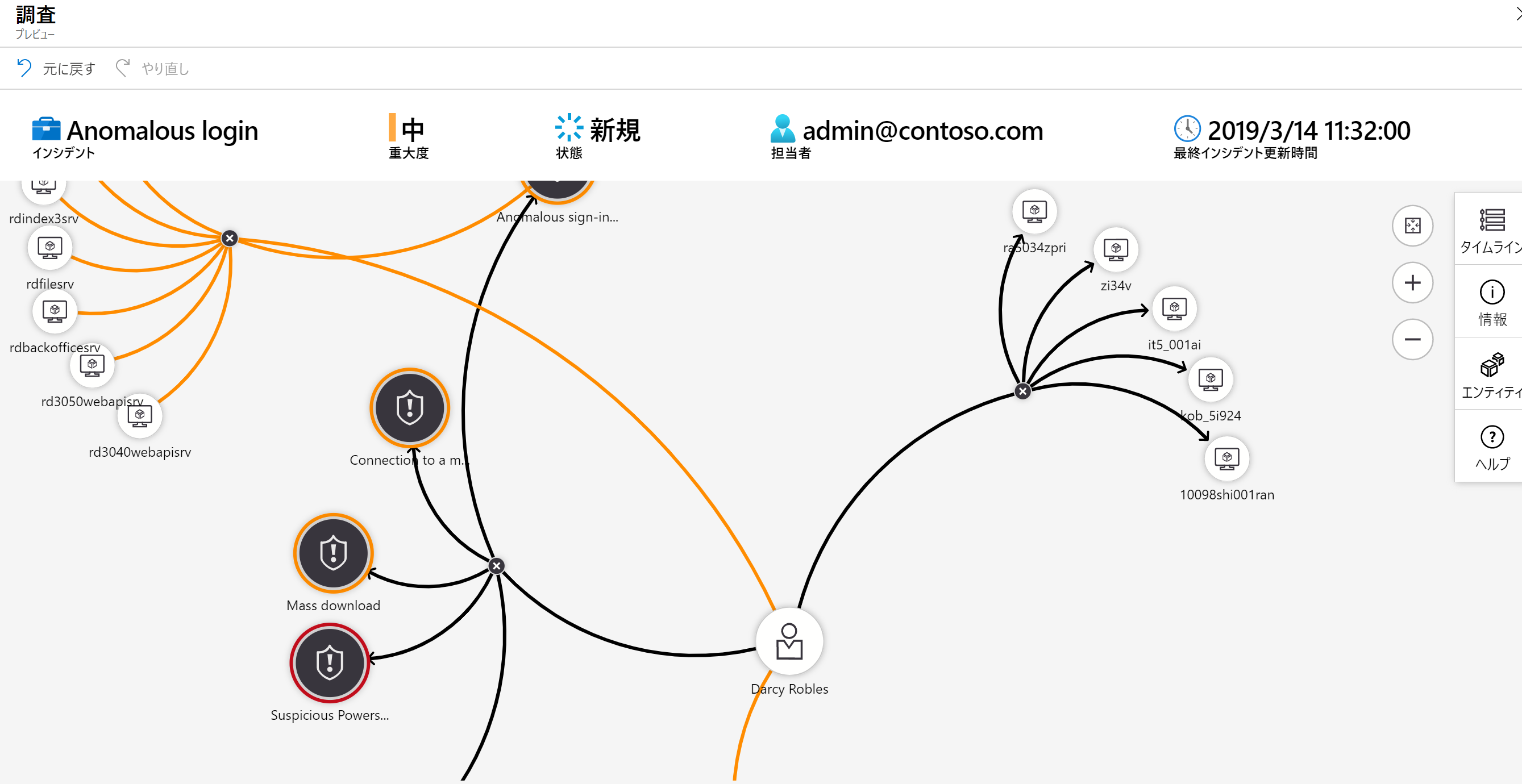

Sentinel は多数のログソースからの相関分析を得意にしており、ほかの製品と組み合わせた分析ができます。Microsoft Defender for Cloud や Microsoft Defender for Endpoint もログソースのひとつとして扱えます。Microsoft Defender for Endpoint の Advanced Hunting で検索可能な詳細なデバイスイベントログも Sentinel に送信してより高速・柔軟に分析可能です。

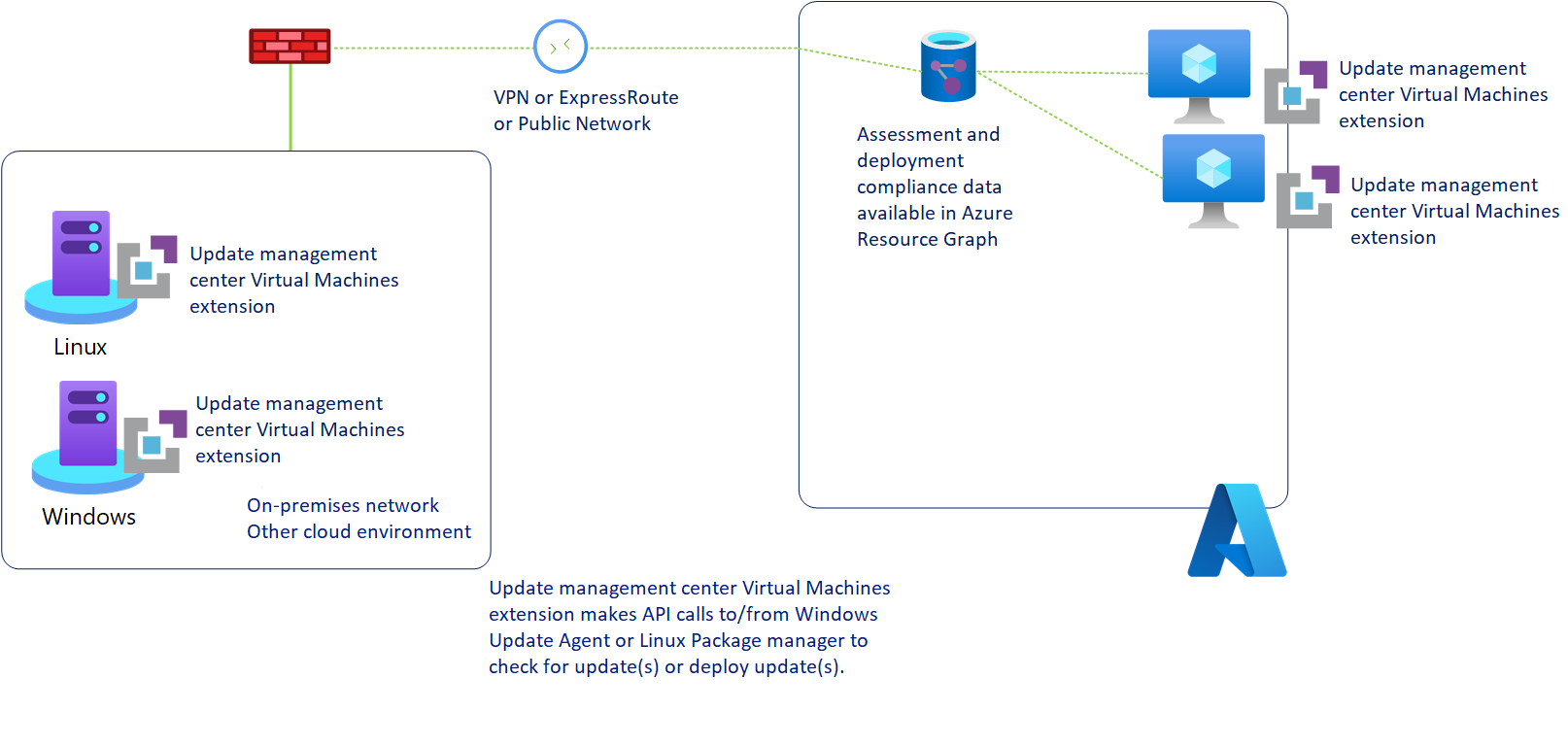

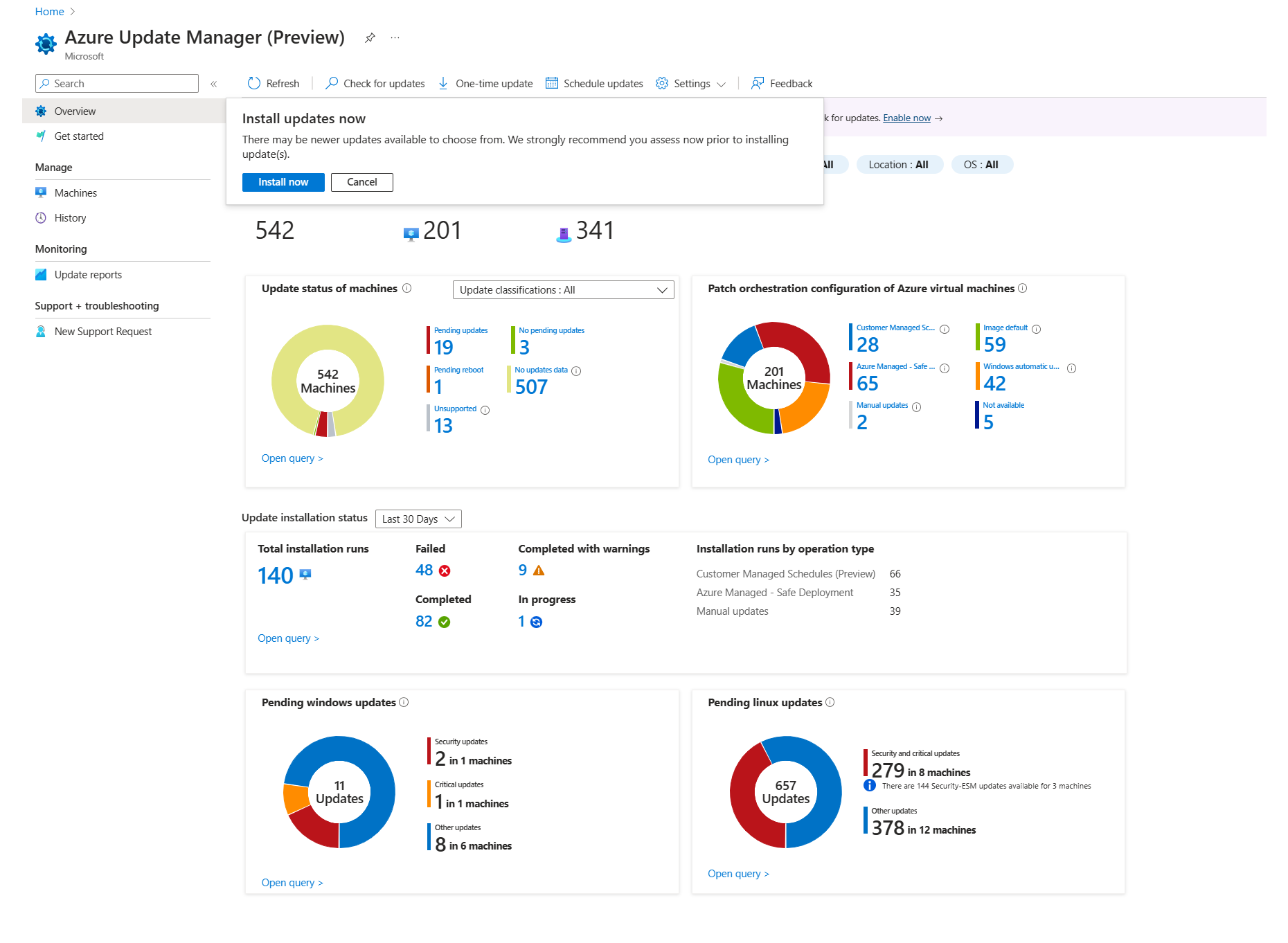

更新プログラムの管理 - Azure Update Manager

更新プログラムの適用状況の監視とスケジュール実行については、Azure Update Manager を利用することができます。

サーバーのセキュリティ運用で最重要な、セキュリティパッチの適用状況の可視化と、パッチ適用の自動化を行うことができます。

まとめ

Azure では、IaaS のサーバーのセキュリティで必要な機能の多くがファーストパーティのソリューションで提供されています。IaaS のサーバーのセキュリティの重要性については、すでに多くのところで語られているところ1ですが、うまくファーストパーティの機能を利用することで、多くが対応可能です。本記事がその実装の一助となれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。