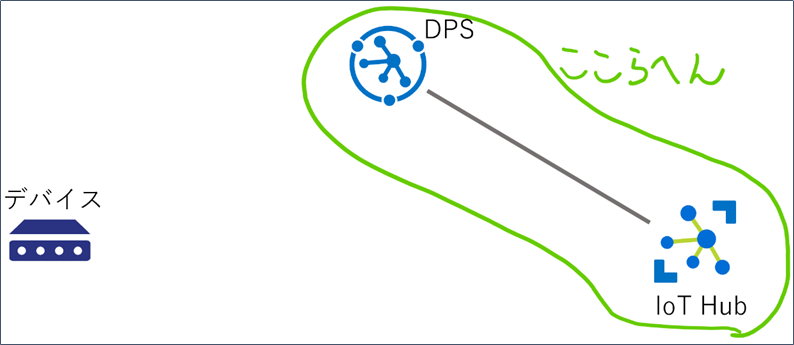

前回は、IoT Hub Device Provisioning Service の超概要ということで、DPSが何をしたい時に使うサービスなのかを書きました。

https://qiita.com/mstakaha1113/items/231c859d7427b466d4ad

今回は、マイクロソフトのドキュメント "クイックスタート" を題材に、実際にDPSを作りながら理解していきたいと思います。

今回見るドキュメント

1.Azure上でIoT HubとDPSを接続する

クイック スタート:Azure Portal で IoT Hub Device Provisioning Service を設定する

2.X.509証明書を使い、デバイス→DPS→IoT Hubという接続を確認する

- クイック スタート:IoT Hub Device Provisioning Service 対応の C# デバイス SDK を使用して、シミュレートされた X.509 デバイスを作成してプロビジョニングする

ドキュメントはC#を参照していますが、ほかの言語もサンプルがありますので、必要に応じてご確認ください。

Azure上でIoT HubとDPSを接続する

IoT Hubの作成

最初に接続先となるIoT Hubを作成します。

これはドキュメントそのままですので、詳細は記載しません。ドキュメント記載のまま進めてください。

"価格とスケール"につきましてはFreeでもBasicでもStandardでもかまいません。

またSecurity Centerやタグは無くても問題ありません。

Device Provisioning Service(DPS)の作成

デバイスから最初の通信を受け取るDPSを作成します。

こちらもドキュメントそのままですので、詳細は記載しません。

IoT HubとDPSをリンクする

IoT HubとDPSの関連付けを行います。

こちらもドキュメントそのままです。

ドキュメントがよくできていますし、そもそもやることが少ないです。

DPS側から、自分に関連させるIoT Hubを選択するという流れになります。

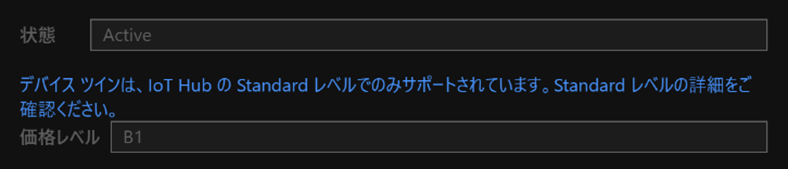

IoT Hubを"Basic"で作成した方は、下記のような注意事項が出ていると思います。

これはIoT Hubのスケールに関する注意事項となります。

詳しくはこちらソリューションに適した IoT Hub のレベルを選択するをご確認ください。

今回は実施しませんが、ここで複数のIoT Hubを接続することができます。

この機能(+割り当てポリシー)を利用して

- 負荷を分散する

- DR対策を施す

- デバイス仕向け地(日本、欧州、アメリカ等)のIoT Hubを自動的に選択させる

というようなことに対応できるようになります。

もちろん、実際にはDPS単体ではなくIoT Hubから続く後続の処理すべてがこの状況を想定した作りになっている必要があります。

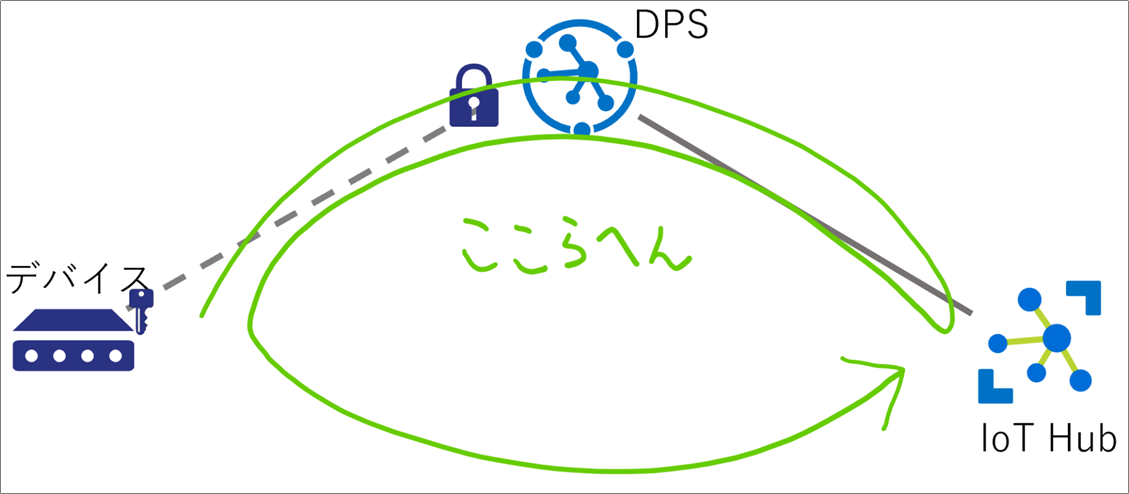

X.509証明書を使い、デバイス→DPS→IoT Hubという接続を確認する

X.509証明書の準備

ドキュメントには

「Provisioning Device Client Sample - X.509 Attestation」(デバイス クライアントのプロビジョニングの例 - X.509 構成証明) のサンプル コードを使用して、シミュレートされたデバイスの個々の登録エントリで使用する証明書を作成します。

との記載があります。

が、地味にはまりどころでもありますので、今回はAzure Portal内の"Cloud Shell"を使って作っていきます。元ネタはこちらです。

ドキュメントにも記載がありますが、ここで作成する証明書もお勉強用の証明書です。本番利用はお控えください。(本番じゃなくても、実デバイスを扱う時になったら、本物の証明書を使いましょう)

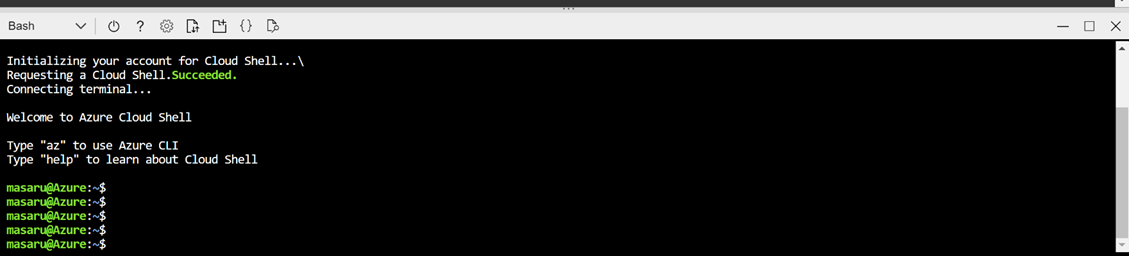

Cloud Shell(クラウドシェル)の起動

Cloud Shellは、Azure内に準備されるAzure用のコマンド等々を扱えるCLI環境です。ざっくり言いますと、Azure内にコンテナで環境たててくれます。

皆さんのAzure Portalにも、上の円で囲った場所にあるようなマークがありませんか?

こちらをクリックしてください。

ストレージをマウントするのでコストがかかります旨問われますが"ストレージの作成"をクリックします。

しばらく待つと、このような感じでBash画面が立ち上がります。

ちなみに裏でリソースグループとストレージを作成しています。

今回私の環境では

リソースグループ:cloud-shell-storage-southeastasia

ストレージ:cs11003000095dd496c

として作成されていました。

これを保持しているうちは、Cloud Shellを閉じても前回の操作が残っており、削除すると1から始めることができます。

証明書の作成

環境ができましたので、使っていきたいと思います。

何も考えず、以下のコマンドをコピペしたらいけます。

mkdir createcert

cd createcert

curl https://raw.githubusercontent.com/Azure/azure-iot-sdk-c/master/tools/CACertificates/certGen.sh --output certGen.sh

curl https://raw.githubusercontent.com/Azure/azure-iot-sdk-c/master/tools/CACertificates/openssl_device_intermediate_ca.cnf --output openssl_device_intermediate_ca.cnf

curl https://raw.githubusercontent.com/Azure/azure-iot-sdk-c/master/tools/CACertificates/openssl_root_ca.cnf --output openssl_root_ca.cnf

chmod 700 certGen.sh

ディレクトリの作成と必要な情報のダウンロードを実施します。

続いて証明書を作成します。

./certGen.sh create_root_and_intermediate

./certGen.sh create_device_certificate device001

1行目でルート証明書と中間証明書を作成します。

2行目でデバイス個別の証明書を作成します。

download ~/createcert/certs/new-device.cert.pem

download ~/createcert/certs/new-device.cert.pfx

最後にできあがった証明書類をローカルPCにダウンロードします。

(DPSにアップロードするためにローカルにダウンロードします)

ざっくり書くと、pemが錠でpfxが鍵です。

このあとpemをDPSに登録して、デバイス側のアプリでpfxを利用します。

今回は実施しませんが、グループ登録を試す場合は、先に作成したルート証明書が使えます。

証明書の登録

証明書は出来上がりましたので、DPSに登録します。

ドキュメントに沿って、今回は個別登録を実施します。

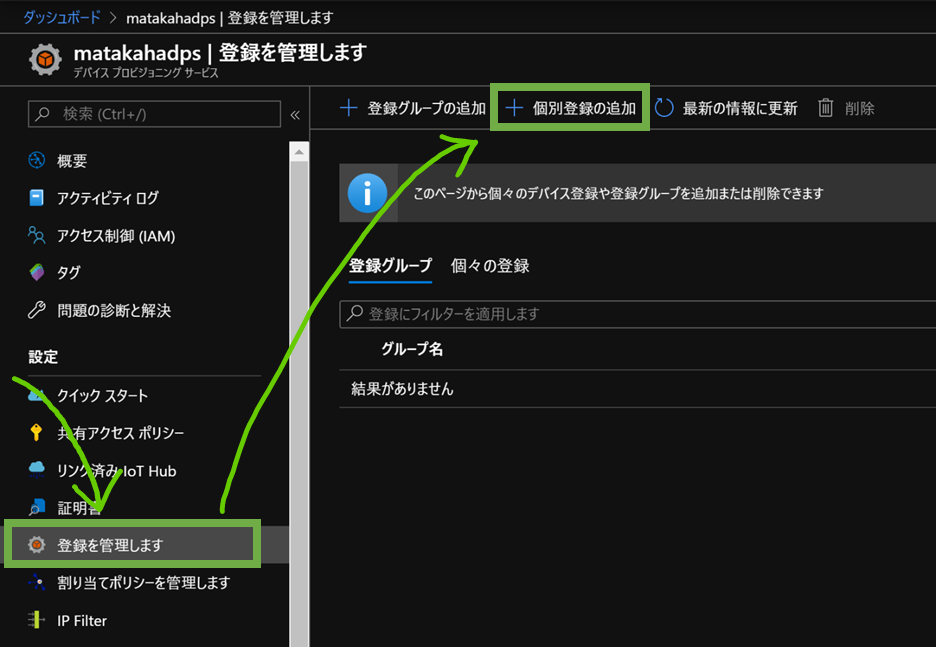

Azure PortalのDPSを選択し、"登録を管理します"をクリックします。

続いて"個別登録の追加"をクリックします。

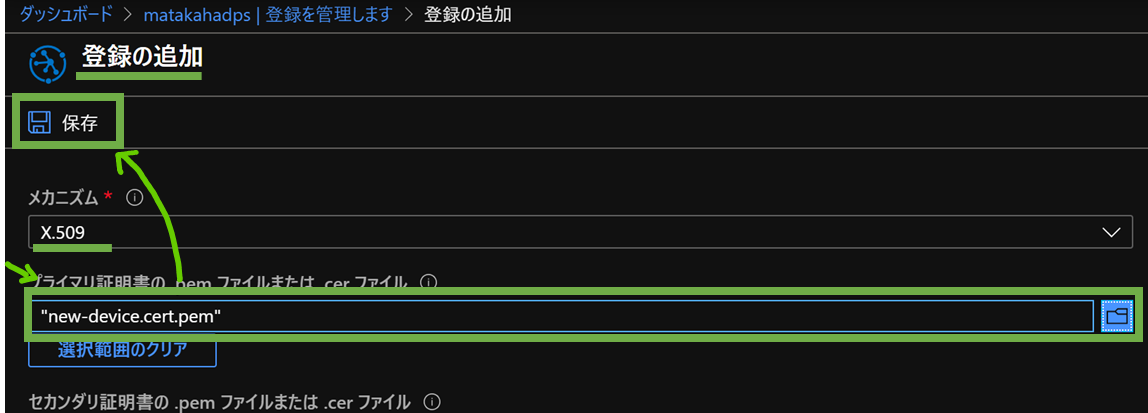

"登録の追加"の画面に入ったら、まずは"メカニズム(プロビジョニングのやり方)"に"X.509"が選択されていることを確認します。

その後、"プライマリ証明書の.pemファイルまたは.cerファイル"欄に、先ほどダウンロードしたファイルを登録します。

アップロードが完了したら、"保存"ボタンをクリックし登録します。

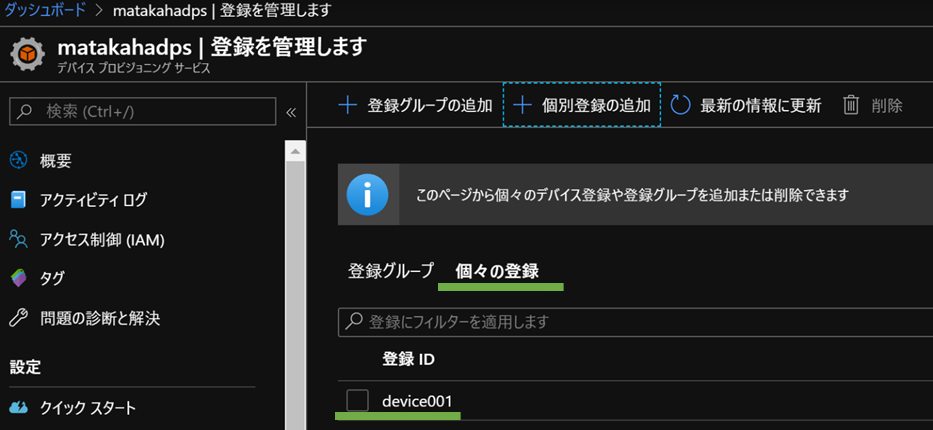

登録が終わりましたら、"個々の登録"タブをクリックしてください。

登録IDが表示されていると思います。IDの名前そのものは、証明書を作成する際に指定していますので、証明書をアップロードする際には指定する必要はありません。

実際に接続してみる

IoT Hubの現在の状態を確認しておく

これからローカルで1つのアプリケーションを動かします。動くと、IoT Hubにデバイス"device001"が登録されます。

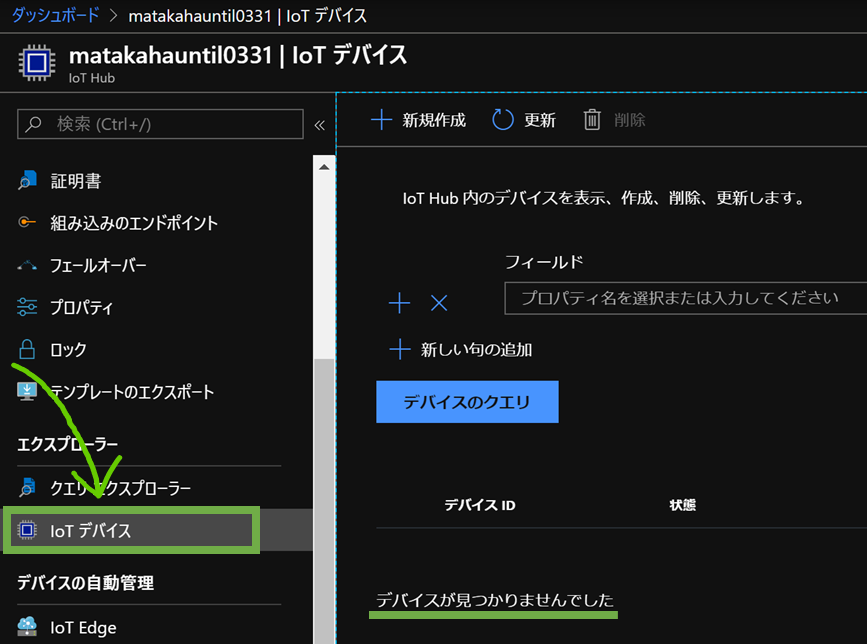

まずは現在IoT Hubに"device001"が存在しないことを確認しておきます。

Azure Portalで、はじめに作成したIoT Hubを開きます。

"IoTデバイス"をクリックします。すると"デバイスが見つかりませんでした"というメッセージが見えます。

これで、"現時点ではIoT Hubにデバイス登録が存在しない。" ということがわかります。

サンプルプログラムをダウンロードする

ドキュメント冒頭に

これらの手順では、C# 用 の Azure IoT サンプルを使用して、Windows OS を実行中の開発用コンピューター上で X.509 デバイスをシミュレートします。 サンプルでは、Device Provisioning Service を使用して、シミュレートされたデバイスを IoT ハブに接続する操作も行います。

と記載がありますので、リンク先からソースコードをダウンロードします。

私はローカルで以下のコマンドを打ちました。

git clone https://github.com/Azure-Samples/azure-iot-samples-csharp.git

Gitが使えない場合は、Zipダウンロードとかしてください。

ローカルに展開したら、X509のサンプルが入っているディレクトリまで下ります。

cd ./azure-iot-samples-csharp/provisioning/Samples/device/X509Sample

↑ご自身の環境にあわせて適宜読み替えてください。

DPS用のIDを取得する

サンプルプログラムからDPSに接続するにあたり、必要なものがあります。

今回接続するDPSに割り振られたIDです。

Azure Portalから取得しましょう。

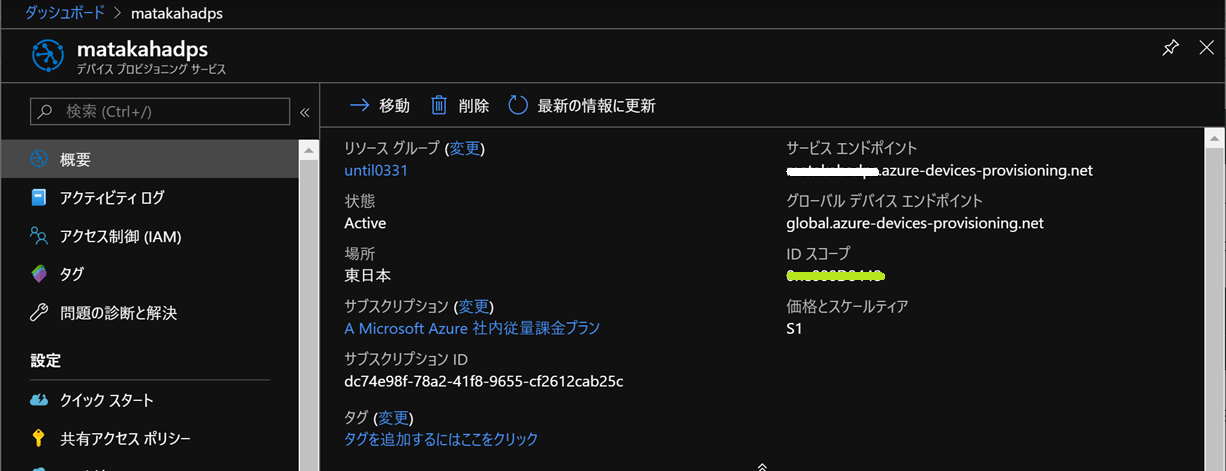

Azure PortalでDPSを開いてください。

概要タブの中、"IDスコープ"という場所に記載されているIDをコピーします。

(図の中の緑色の線の部分に記載されています)

プログラムを実行する

コマンドプロンプトに戻り

dotnet run <ID Scope>

と打ちます。

"< ID Scope >"の部分は先ほどコピーした"IDスコープ"に置き換えてください。

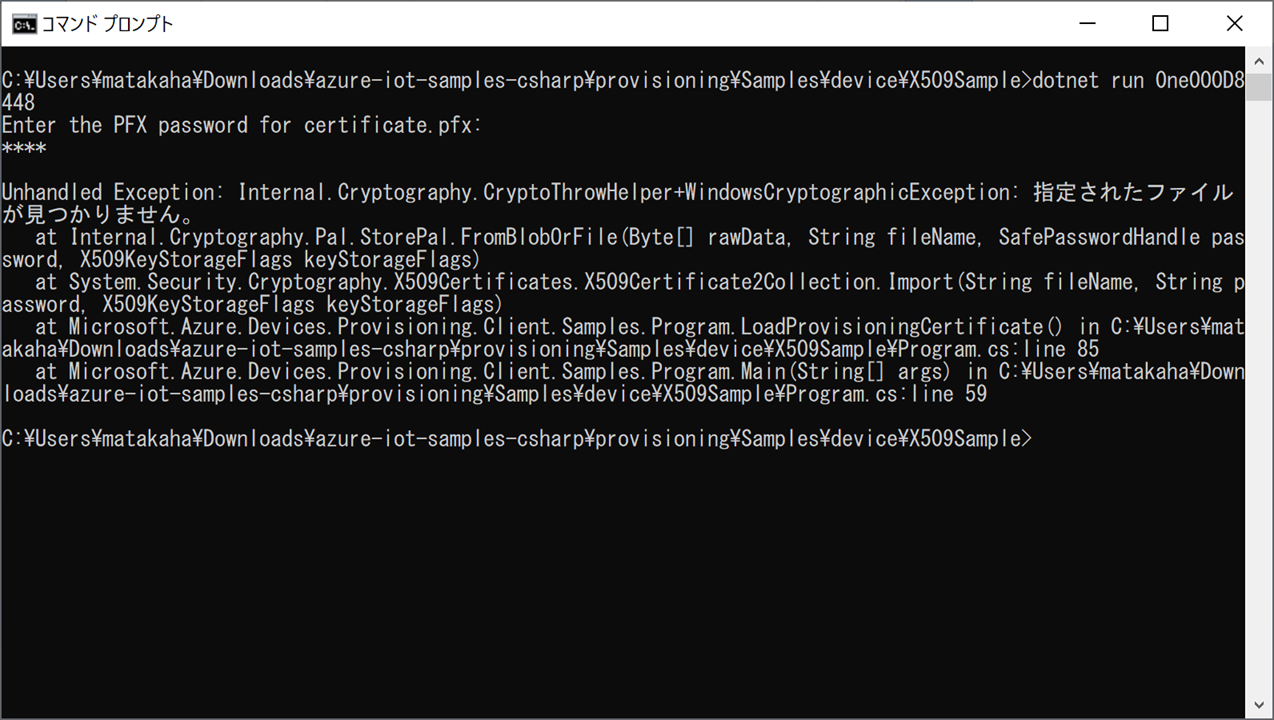

実行すると

Enter the PFX password for certificate.pfx:

と聞かれると思います。

何も考えずに"1234"と入力しましょう。

Cloud Shell内で起動したcertGen.shを見るとわかるのですが、パスワードは"1234"とハードコードされています。

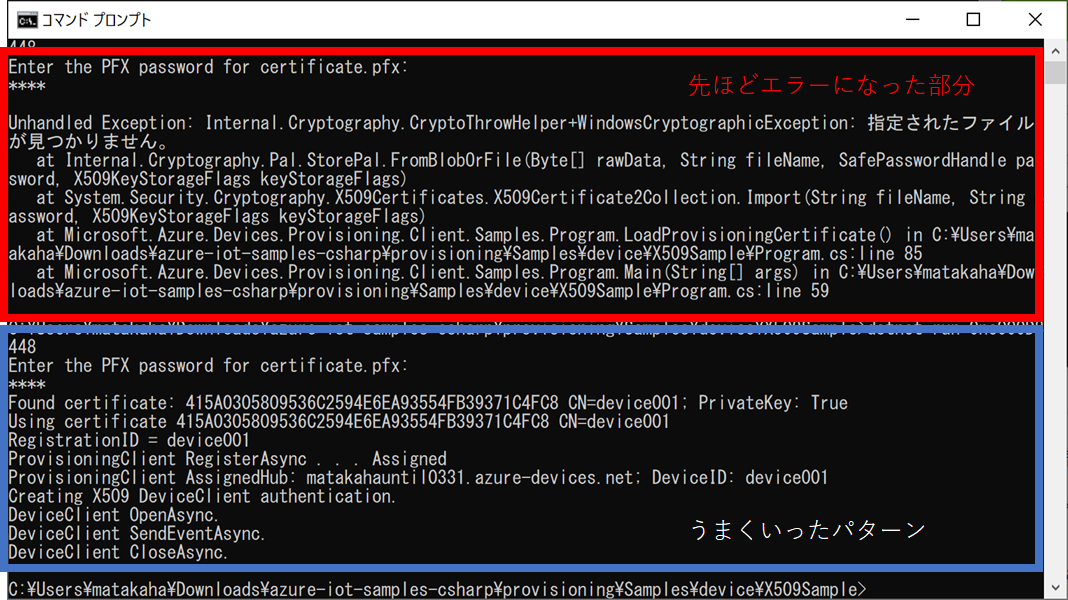

その後、このような形でエラーになると思います。

これは今回のサンプルの仕様の問題なので、サンプルにあわせてあげます。

以下の2点を実施してください。

- pfxファイルの名前を"certificate.pfx"に変更する

- pfxファイルをプログラムが配置された場所に配置する

例えばこんな感じです。

> ren new-device.cert.pfx certificate.pfx

> move ./certificate.pfx ./azure-iot-samples-csharp\provisioning\Samples\device\X509Sample

再実行してみます。

どんな動きをしているかが気になる方は、ソースコードを見てください。

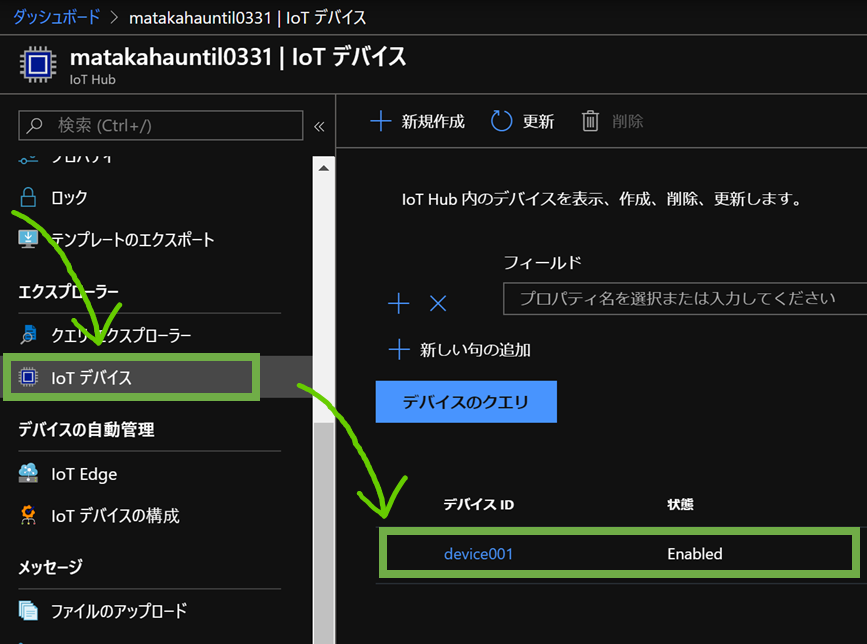

IoT Hubに登録されたか確認する

DPSができることはIoT Hubにデバイスを登録して、接続情報をデバイスに返却することです。

ここでは、IoT Hubに登録されていることを確認します。

Azure Portalで、はじめに作成したIoT Hubを開きます。

"IoTデバイス"をクリックしてデバイスの登録情報を確認します。

"device001"が登録されていることが確認できると思います。

今回は省略しますが、Device ExplorerやVSCodeのExtention等を使って確認すると、メッセージも送られていることがわかります。

まとめ

今回はDPSの動作を見るため、チュートリアルに沿ってX.509証明書を用いたデバイスの個別登録を実施してみました。

- DPSとIoT Hubを作成して関連付ける

- 証明書を作ってDPSに登録する

- 証明書を使ってDPSに接続し、IoT Hubへの自動登録

- 登録されたIoT Hubから返却された接続情報を用いてIoT Hubとのやりとり

ができました。

もう少し中身が気になるかたは、サンプルソースコード"X509Sample"フォルダの中の"ProvisioningDeviceClientSample.cs"から読み解いていただけたらと思います。